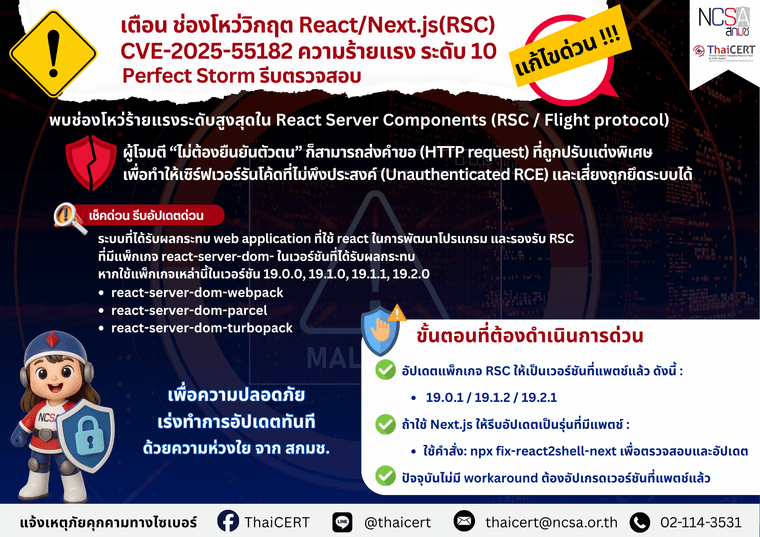

แจ้งเตือนช่องโหว่วิกฤต React/Next.js CVE-2025-55182 ความร้ายแรงระดับ 10 Perfect Storm(สถานการณ์เสี่ยงสูงสุด) รีบตรวจสอบแก้ไข ด่วน!!!

-

ตรวจพบช่องโหว่ร้ายแรงในกลไก React Server Components (RSC) และ Flight Protocol ซึ่งเป็นส่วนที่ทำให้ React ประมวลผล UI และดึงข้อมูลบนฝั่ง server ก่อนส่งผลลัพธ์ไปประกอบบนฝั่งผู้ใช้ หากถูกโจมตี ผู้ไม่หวังดีสามารถส่ง HTTP Request ที่ถูกปรับแต่งพิเศษเพื่อทำให้ server รันโค้ดที่ไม่พึงประสงค์ได้ทันที (Unauthenticated RCE) โดยไม่ต้องล็อกอินหรือมีสิทธิ์ใด ๆ

กลุ่มระบบที่ “เข้าข่ายเสี่ยง”

กลุ่มระบบที่ “เข้าข่ายเสี่ยง”

•เว็บไซต์หรือระบบที่ใช้ React ในการพัฒนาโปรแกรม และรองรับ RSC

•โปรเจกต์ที่ติดตั้งแพ็กเกจในตระกูล react-server-dom-*

•แม้ไม่ได้สร้าง Server Functions เอง แต่หาก Framework รองรับ RSC → ยังเสี่ยงอยู่

•แอปพลิเคชันฝั่ง Client-only หรือไม่ใช้ RSC → ไม่เข้าข่าย แพ็กเกจ/เวอร์ชันที่ต้องรีบตรวจสอบ

แพ็กเกจ/เวอร์ชันที่ต้องรีบตรวจสอบ

หากพบแพ็กเกจด้านล่าง และเวอร์ชันเป็น 19.0.0 / 19.1.0 / 19.1.1 / 19.2.0

ถือว่า เสี่ยงทันที

1.react-server-dom-webpack

2.react-server-dom-parcel

3.react-server-dom-turbopack แนวทางตรวจสอบและบรรเทาความเสี่ยง

แนวทางตรวจสอบและบรรเทาความเสี่ยง- ตรวจสอบว่ามีแพ็กเกจเสี่ยงหรือไม่

ใช้คำสั่ง:

npm ls react-server-dom-webpack react-server-dom-parcel react-server-dom-turbopack

คำสั่งนี้จะค้นหาแพ็กเกจในตระกูล react-server-dom-* ซึ่งเป็นตัวบ่งชี้ความเสี่ยงสำคัญ - ผู้ใช้ Next.js ให้ตรวจสอบเพิ่มเติม

Next.js มีเครื่องมือช่วยสแกนความเสี่ยง:

npx fix-react2shell-next - วิธีตรวจสอบในสภาพแวดล้อมจริง (สำคัญมาก)

โดยเฉพาะระบบที่ใช้ Docker / Container

ควรตรวจสอบว่า:

•dependency ภายใน container เป็นเวอร์ชันเดียวกับใน source code

•ไม่มี build layer เก่าค้างอยู่ใน image

•CI/CD pipeline build image ใหม่ทุกครั้งหลังอัปเดตแพ็กเกจ

•ใช้ image ที่ผ่านการ build และ patch เวอร์ชันล่าสุดแล้ว

หลายระบบพบว่า container ที่รันจริงใช้แพ็กเกจเก่า แม้ source code จะ update แล้ว - อัปเดตแพตช์เป็นเวอร์ชันที่ปลอดภัย ได้แก่:

React

•19.0.1

•19.1.2

•19.2.1

Next.js

•15.0.5 / 15.1.9 / 15.2.6 / 15.3.6 / 15.4.8 / 15.5.7

•16.0.7

แนะนำให้อัปเดต ทั้ง React + Framework เพื่อความปลอดภัยสูงสุด

สำหรับผู้ใช้งานทั่วไป

สำหรับผู้ใช้งานทั่วไป

ช่องโหว่นี้กระทบ ผู้ให้บริการเว็บไซต์และทีมพัฒนา ไม่ได้กระทบผู้ใช้โดยตรง หากเว็บไซต์บางแห่งปิดปรับปรุงหรือให้บริการช้าลงในช่วงนี้ เป็นเพราะผู้ดูแลอยู่ระหว่างอัปเดตแพตช์เพื่อความปลอดภัย

️ ระดับความเร่งด่วน

️ ระดับความเร่งด่วน

มีรายงานว่าเริ่มพบการโจมตีจริงแล้วหลังเปิดเผยช่องโหว่ไม่นาน

ขอให้ผู้ดูแลระบบรีบตรวจสอบแพ็กเกจของตน อัปเดตแพตช์ และตรวจสอบความผิดปกติของระบบทันที

ด้วยความปรารถนาดี สำนักงานคณะกรรมการการรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติ (สกมช.) / ThaiCERT

ที่มา

ที่มา

[1]: https://react.dev/blog/2025/12/03/critical-security-vulnerability-in-react-server-components "Critical Security Vulnerability in React Server Components – React"

[2]: https://nextjs.org/blog/CVE-2025-66478 "Security Advisory: CVE-2025-66478 | Next.js"

[3]: https://unit42.paloaltonetworks.com/cve-2025-55182-react-and-cve-2025-66478-next/ "Critical Vulnerabilities in React Server Components and Next.js"

[4]: https://github.com/facebook/react/security/advisories/GHSA-fv66-9v8q-g76r "Critical Security Vulnerability in React Server Components · Advisory · facebook/react · GitHub"

[5]: https://thehackernews.com/2025/12/chinese-hackers-have-started-exploiting.html?utm_source=chatgpt.com "Chinese Hackers Have Started Exploiting the Newly Disclosed React2Shell Vulnerability"

- ตรวจสอบว่ามีแพ็กเกจเสี่ยงหรือไม่