🚨 ด่วน! ช่องโหว่ n8n Workflow Automation Platform รีบแก้ไขทันที!

-

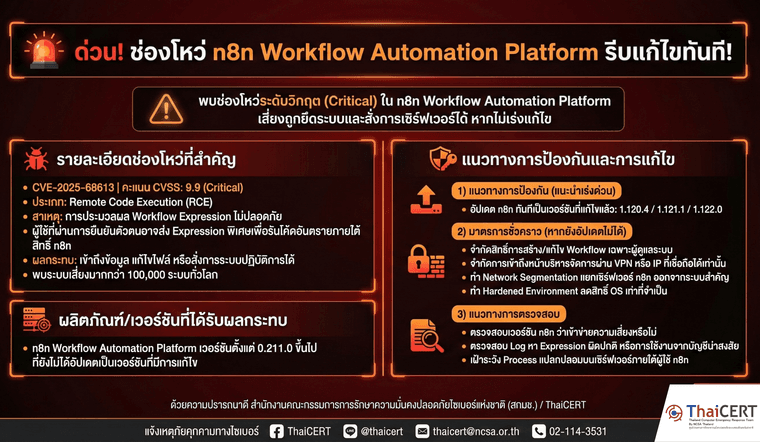

️ ThaiCERT ได้ติดตามสถานการณ์ภัยคุกคามทางไซเบอร์ และพบการแจ้งเตือนช่องโหว่ระดับวิกฤต (Critical) ในแพลตฟอร์ม n8n Workflow Automation Platform ซึ่งเป็นเครื่องมือทำ Automation ยอดนิยม หากไม่ดำเนินการแก้ไข ผู้ไม่ประสงค์ดีสามารถใช้ช่องโหว่นี้เข้ายึดครองระบบและสั่งการเครื่องเซิร์ฟเวอร์ได้โดยสมบูรณ์

️ ThaiCERT ได้ติดตามสถานการณ์ภัยคุกคามทางไซเบอร์ และพบการแจ้งเตือนช่องโหว่ระดับวิกฤต (Critical) ในแพลตฟอร์ม n8n Workflow Automation Platform ซึ่งเป็นเครื่องมือทำ Automation ยอดนิยม หากไม่ดำเนินการแก้ไข ผู้ไม่ประสงค์ดีสามารถใช้ช่องโหว่นี้เข้ายึดครองระบบและสั่งการเครื่องเซิร์ฟเวอร์ได้โดยสมบูรณ์ รายละเอียดช่องโหว่ที่สำคัญ • CVE-2025-68613 มีคะแนน CVSS: 9.9 ซึ่งเป็นช่องโหว่ประเภท Remote Code Execution (RCE) • สาเหตุเกิดจากการประมวลผล Workflow Expression ที่ไม่ปลอดภัย ทำให้ผู้ใช้งานที่ผ่านการยืนยันตัวตน (Authenticated User) สามารถส่งค่า Expression ที่ออกแบบมาเป็นพิเศษเข้าสู่ระบบ เพื่อรันโค้ดอันตรายภายใต้สิทธิ์การทำงานของ n8n ส่งผลให้ผู้โจมตีสามารถเข้าถึงข้อมูล แก้ไขไฟล์ หรือสั่งการระบบปฏิบัติการได้ (ปัจจุบันพบระบบที่มีความเสี่ยงกว่า 1 แสนระบบทั่วโลก)

รายละเอียดช่องโหว่ที่สำคัญ • CVE-2025-68613 มีคะแนน CVSS: 9.9 ซึ่งเป็นช่องโหว่ประเภท Remote Code Execution (RCE) • สาเหตุเกิดจากการประมวลผล Workflow Expression ที่ไม่ปลอดภัย ทำให้ผู้ใช้งานที่ผ่านการยืนยันตัวตน (Authenticated User) สามารถส่งค่า Expression ที่ออกแบบมาเป็นพิเศษเข้าสู่ระบบ เพื่อรันโค้ดอันตรายภายใต้สิทธิ์การทำงานของ n8n ส่งผลให้ผู้โจมตีสามารถเข้าถึงข้อมูล แก้ไขไฟล์ หรือสั่งการระบบปฏิบัติการได้ (ปัจจุบันพบระบบที่มีความเสี่ยงกว่า 1 แสนระบบทั่วโลก) ผลิตภัณฑ์และเวอร์ชันที่ได้รับผลกระทบ

ผลิตภัณฑ์และเวอร์ชันที่ได้รับผลกระทบ

• n8n Workflow Automation Platform เวอร์ชันตั้งแต่ 0.211.0 ขึ้นไป ที่ยังไม่ได้อัปเดตเป็นเวอร์ชันที่มีการแก้ไข แนวทางการป้องกัน, มาตรการชั่วคราว กรณียังไม่สามารถอัปเดตได้ทันที และแนวทางการตรวจสอบ

แนวทางการป้องกัน, มาตรการชั่วคราว กรณียังไม่สามารถอัปเดตได้ทันที และแนวทางการตรวจสอบ- แนวทางการป้องกัน • ดำเนินการอัปเดตซอฟต์แวร์ n8n ทันที ให้เป็นเวอร์ชันที่ได้รับการแก้ไขแล้ว ได้แก่:

เวอร์ชัน 1.120.4

เวอร์ชัน 1.121.1

เวอร์ชัน 1.122.0

-

มาตรการชั่วคราว กรณียังไม่สามารถอัปเดตได้ทันที

• จำกัดสิทธิ์การสร้างหรือแก้ไข Workflow ไว้เฉพาะผู้ดูแลระบบหรือผู้ใช้งานที่เชื่อถือได้เท่านั้น เพื่อลดความเสี่ยงจากการโจมตีภายใน

• จำกัดการเข้าถึงหน้าบริหารจัดการ n8n จากเครือข่ายภายนอก (Internet) และอนุญาตให้เข้าถึงผ่าน VPN หรือระบุ IP Address ที่เชื่อถือได้เท่านั้น

• แยกระบบ (Network Segmentation) โดยไม่ให้เซิร์ฟเวอร์ n8n เชื่อมต่อกับระบบสำคัญอื่นๆ ขององค์กรโดยตรง หากไม่มีความจำเป็น

• ปรับสภาพแวดล้อมการทำงาน (Hardened Environment) โดยจำกัดสิทธิ์ของระบบปฏิบัติการ (OS Permissions) และการเข้าถึงเครือข่ายของเซิร์ฟเวอร์ให้เหลือเท่าที่จำเป็นที่สุด -

แนวทางการตรวจสอบ

• ตรวจสอบเวอร์ชันของ n8n ที่ใช้งานอยู่ว่าเป็นเวอร์ชันที่มีความเสี่ยงหรือไม่

• ตรวจสอบ Log การทำงานของระบบและการสร้าง Workflow ว่ามี Expression ที่ผิดปกติ หรือมีการเรียกใช้งานจากบัญชีผู้ใช้ที่ไม่น่าไว้วางใจหรือไม่

• เฝ้าระวัง Process การทำงานบนเซิร์ฟเวอร์ ว่ามีการรันคำสั่งแปลกปลอมภายใต้ User ที่รัน service ของ n8n หรือไม่

อ้างอิง:

อ้างอิง:- https://thehackernews.com/2025/12/critical-n8n-flaw-cvss-99-enables.html

- https://nvd.nist.gov/vuln/detail/CVE-2025-68613

- https://censys.com/advisory/cve-2025-68613

- https://dg.th/ykr6gub5dp

ด้วยความปรารถนาดี

สำนักงานคณะกรรมการการรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติ (สกมช.) / ThaiCERT