🚨 ด่วน Microsoft ประกาศออกแพตช์แก้ไขช่องโหว่ Zero-Day หมายเลข CVE-2026-21509

-

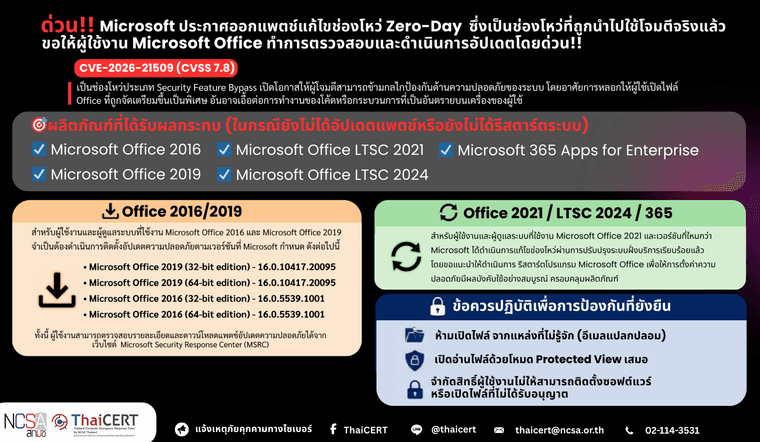

ด่วน Microsoft ประกาศออกแพตช์แก้ไขช่องโหว่ Zero-Day หมายเลข CVE-2026-21509 ซึ่งเป็นช่องโหว่ที่ถูกนำไปใช้โจมตีจริงแล้ว ขอให้ผู้ใช้งาน Microsoft Office ทำการตรวจสอบและดำเนินการอัปเดตโดยด่วน!!

ด่วน Microsoft ประกาศออกแพตช์แก้ไขช่องโหว่ Zero-Day หมายเลข CVE-2026-21509 ซึ่งเป็นช่องโหว่ที่ถูกนำไปใช้โจมตีจริงแล้ว ขอให้ผู้ใช้งาน Microsoft Office ทำการตรวจสอบและดำเนินการอัปเดตโดยด่วน!! รายละเอียดช่องโหว่

รายละเอียดช่องโหว่

• CVE-2026-21509 เป็นช่องโหว่ประเภท Security Feature Bypass ในผลิตภัณฑ์ Microsoft Office มีคะแนน CVSS Score 7.8 ซึ่งเปิดโอกาสให้ผู้โจมตีสามารถข้ามกลไกป้องกันด้านความปลอดภัยของระบบ โดยอาศัยการหลอกให้ผู้ใช้เปิดไฟล์ Office ที่ถูกจัดเตรียมขึ้นเป็นพิเศษ อันอาจเอื้อต่อการทำงานของโค้ดหรือกระบวนการที่เป็นอันตรายบนเครื่องของผู้ใช้ ทั้งนี้ Microsoft ยืนยันว่าช่องโหว่นี้ถูกนำไปใช้โจมตีจริงในลักษณะ Zero-day แล้ว โดยระบบที่มีความเสี่ยงที่จะถูกโจมตีสำเร็จมีเงื่อนไขดังนี้

• ใช้งาน Microsoft Office เวอร์ชันที่ยังไม่ได้รับการอัปเดตแพตช์ความปลอดภัย

• ผู้ใช้งานที่เปิดไฟล์เอกสาร Office จากแหล่งที่ไม่น่าเชื่อถือ

• ระบบไม่มีการบังคับใช้นโยบายความปลอดภัยเพิ่มเติม เช่น Protected View หรือ Macro Protection ผลิตภัณฑ์ที่ได้รับผลกระทบ (ในกรณียังไม่ได้อัปเดตแพตช์หรือยังไม่ได้รีสตาร์ตระบบ)

ผลิตภัณฑ์ที่ได้รับผลกระทบ (ในกรณียังไม่ได้อัปเดตแพตช์หรือยังไม่ได้รีสตาร์ตระบบ)

• Microsoft Office 2016

• Microsoft Office 2019

• Microsoft Office LTSC 2021

• Microsoft Office LTSC 2024

• Microsoft 365 Apps for Enterprise🧩 เวอร์ชันที่ได้รับการแก้ไขแล้ว

• Microsoft Office 2019 (32-bit edition) - 16.0.10417.20095

• Microsoft Office 2019 (64-bit edition) - 16.0.10417.20095

• Microsoft Office 2016 (32-bit edition) - 16.0.5539.1001

• Microsoft Office 2016 (64-bit edition) - 16.0.5539.1001

สำหรับผู้ใช้งานและผู้ดูแลระบบที่ใช้งาน Microsoft Office 2021 และเวอร์ชันที่ใหม่กว่า Microsoft ได้ดำเนินการแก้ไขผ่านการอัปเดตฝั่งบริการ (service-side) แล้ว โดยผู้ใช้จำเป็นต้องรีสตาร์ตโปรแกรม Office เพื่อให้การป้องกันมีผลสมบูรณ์ ได้แก่เวอร์ชัน

• Microsoft Office 2021 ทุกเวอร์ชัน และรุ่นที่ใหม่กว่า

• Microsoft Office LTSC 2024

• Microsoft 365 Apps for Enterprise-

แนวทางการตรวจสอบ

• ตรวจสอบเวอร์ชันของ Microsoft Office ว่าอยู่ในกลุ่มที่ได้รับผลกระทบหรือไม่

• ตรวจสอบสถานะการติดตั้งแพตช์ความปลอดภัยล่าสุดจาก Microsoft

• ตรวจสอบ Log การเปิดไฟล์ Office และพฤติกรรมการทำงานของแอปพลิเคชัน เพื่อค้นหากิจกรรมที่ผิดปกติ

• ตรวจสอบการใช้งานทรัพยากรระบบ เช่น CPU, Memory และ Network Traffic ที่มีลักษณะผิดปกติ -

แนวทางการป้องกัน

สำหรับผู้ใช้งานและผู้ดูแลระบบที่ใช้งาน Microsoft Office 2016 และ Microsoft Office 2019 จำเป็นต้องดำเนินการติดตั้งอัปเดตความปลอดภัยตามเวอร์ชันที่ Microsoft กำหนด ดังต่อไปนี้

• Microsoft Office 2019 (32-bit edition) - 16.0.10417.20095

• Microsoft Office 2019 (64-bit edition) - 16.0.10417.20095

• Microsoft Office 2016 (32-bit edition) - 16.0.5539.1001

• Microsoft Office 2016 (64-bit edition) - 16.0.5539.1001

ทั้งนี้ ผู้ใช้งานสามารถตรวจสอบรายละเอียดและดาวน์โหลดแพตช์อัปเดตความปลอดภัยได้จากเว็บไซต์ Microsoft Security Response Center (MSRC) ที่ https://msrc.microsoft.com/update-guide/vulnerability/CVE-2026-21509

สำหรับผู้ใช้งานและผู้ดูแลระบบที่ใช้งาน Microsoft Office 2021 และเวอร์ชันที่ใหม่กว่า

Microsoft ได้ดำเนินการแก้ไขช่องโหว่ผ่านการปรับปรุงระบบฝั่งบริการ (service-side) เรียบร้อยแล้ว โดยขอแนะนำให้ดำเนินการ รีสตาร์ตโปรแกรม Microsoft Office เพื่อให้การตั้งค่าความปลอดภัยมีผลบังคับใช้อย่างสมบูรณ์ ครอบคลุมผลิตภัณฑ์ดังต่อไปนี้

• Microsoft Office 2021 ทุกเวอร์ชัน และรุ่นที่ใหม่กว่า

• Microsoft Office LTSC 2024

• Microsoft 365 Apps for Enterprise- มาตรการชั่วคราว (กรณียังไม่สามารถอัปเดตแพตช์ได้ทันที)

• หลีกเลี่ยงการเปิดไฟล์ Office จากแหล่งที่ไม่ทราบที่มา

• เปิดใช้งานฟีเจอร์ Protected View และ Macro Protection เพื่อป้องกันไฟล์จากแหล่งที่ไม่น่าเชื่อถือ

• จำกัดสิทธิ์ผู้ใช้งานไม่ให้สามารถติดตั้งซอฟต์แวร์หรือรันไฟล์ที่ไม่ได้รับอนุญาต

• ใช้มาตรการ Endpoint Protection เพื่อตรวจจับพฤติกรรมผิดปกติ

• เพิ่มการเฝ้าระวัง Log และเหตุการณ์ผิดปกติแบบ Real-time

อ้างอิง

https://dg.th/8vhm95tnqb

https://dg.th/lh6w4r0muz

https://dg.th/fv8srq16la

https://dg.th/9gj4es1fvo

-