🚨 แจ้งเตือนช่องโหว่ Authentication Bypass ใน FortiCloud SSO ของผลิตภัณฑ์ Fortinet

-

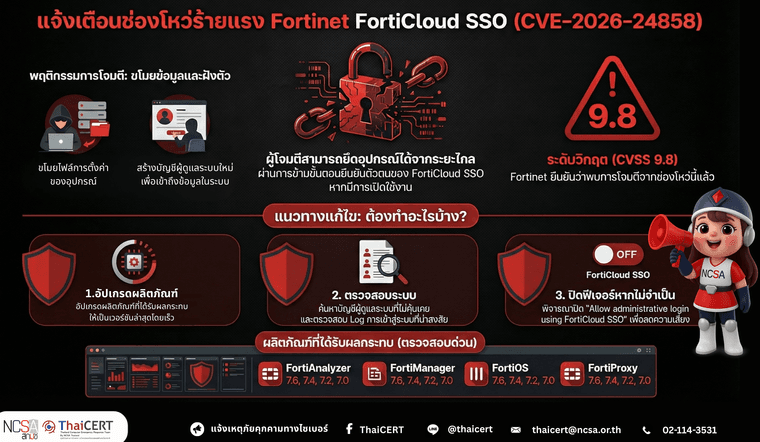

ศูนย์ประสานการรักษาความมั่นคงปลอดภัยระบบคอมพิวเตอร์แห่งชาติ (ThaiCERT) ได้ติดตามสถานการณ์ภัยคุกคามทางไซเบอร์ และพบประกาศแจ้งเตือนด้านความปลอดภัยจาก Fortinet เกี่ยวกับช่องโหว่การข้ามการยืนยันตัวตน (Authentication Bypass) ในการทำงานของ FortiCloud Single Sign-On (SSO) ซึ่งอาจเปิดโอกาสให้ผู้โจมตีเข้าควบคุมอุปกรณ์ของบัญชีผู้ใช้รายอื่นได้ หากมีการเปิดใช้งาน FortiCloud SSO

-

รายละเอียดช่องโหว่

Fortinet ได้เปิดเผยช่องโหว่ด้านความปลอดภัยประเภท Authentication Bypass Using an Alternate Path or Channel (CWE-288) หมายเลข CVE-2026-24858 ซึ่งมีคะแนนความรุนแรง CVSS 9.8 (Critical)ช่องโหว่นี้อาจทำให้ผู้โจมตีที่มีบัญชี FortiCloud และมีอุปกรณ์ที่ลงทะเบียนไว้ สามารถใช้กลไก FortiCloud SSO เพื่อเข้าสู่ระบบของอุปกรณ์ Fortinet ที่ลงทะเบียนอยู่กับบัญชี FortiCloud ของบัญชีผู้ใช้รายอื่นได้ หากอุปกรณ์ดังกล่าวเปิดใช้งานการยืนยันตัวตนผ่าน FortiCloud SSO -

ภาพรวมของช่องโหว่

ฟีเจอร์ FortiCloud SSO ไม่ได้เปิดใช้งานโดยค่าเริ่มต้นจากโรงงาน อย่างไรก็ตาม เมื่อผู้ดูแลระบบทำการลงทะเบียนอุปกรณ์กับ FortiCare ผ่านหน้า GUI ของอุปกรณ์ หากไม่ได้ปิดตัวเลือก “Allow administrative login using FortiCloud SSO” ฟีเจอร์ดังกล่าวจะถูกเปิดใช้งานโดยอัตโนมัติ Fortinet ยืนยันว่าช่องโหว่นี้ถูกนำไปใช้โจมตีจริง โดยผู้โจมตีสามารถเข้าสู่ระบบอุปกรณ์ผ่าน FortiCloud SSO จากนั้นดาวน์โหลดไฟล์การตั้งค่าของอุปกรณ์ (configuration file) และสร้างบัญชีผู้ดูแลระบบภายในเพิ่มเติมเพื่อคงการเข้าถึงระบบ (persistence) -

ผลิตภัณฑ์ที่ได้รับผลกระทบและการอัปเกรด

3.1 FortiAnalyzer

- เวอร์ชัน 7.6.0 – 7.6.5 → ควรอัปเกรดเป็น 7.6.6 ขึ้นไป

- เวอร์ชัน 7.4.0 – 7.4.9 → ควรอัปเกรดเป็น 7.4.10 ขึ้นไป

- เวอร์ชัน 7.2.0 – 7.2.11 → ควรอัปเกรดเป็น 7.2.12 ขึ้นไป

- เวอร์ชัน 7.0.0 – 7.0.15 → ควรอัปเกรดเป็น 7.0.16 ขึ้นไป

- เวอร์ชัน 6.4 → ไม่ได้รับผลกระทบ

3.2 FortiManager

- เวอร์ชัน 7.6.0 – 7.6.5 → ควรอัปเกรดเป็น 7.6.6 ขึ้นไป

- เวอร์ชัน 7.4.0 – 7.4.9 → ควรอัปเกรดเป็น 7.4.10 ขึ้นไป

- เวอร์ชัน 7.2.0 – 7.2.11 → ควรอัปเกรดเป็น 7.2.12 ขึ้นไป

- เวอร์ชัน 7.0.0 – 7.0.15 → ควรอัปเกรดเป็น 7.0.16 ขึ้นไป

- เวอร์ชัน 6.4 → ไม่ได้รับผลกระทบ

3.3 FortiOS

- เวอร์ชัน 7.6.0 – 7.6.5 → ควรอัปเกรดเป็น 7.6.6 ขึ้นไป

- เวอร์ชัน 7.4.0 – 7.4.10 → ควรอัปเกรดเป็น 7.4.11 ขึ้นไป

- เวอร์ชัน 7.2.0 – 7.2.12 → ควรอัปเกรดเป็น 7.2.13 ขึ้นไป

- เวอร์ชัน 7.0.0 – 7.0.18 → ควรอัปเกรดเป็น 7.0.19 ขึ้นไป

- เวอร์ชัน 6.4 → ไม่ได้รับผลกระทบ

3.4 FortiProxy

- เวอร์ชัน 7.6.0 – 7.6.4 → ควรอัปเกรดเป็น 7.6.6 ขึ้นไป

- เวอร์ชัน 7.4.0 – 7.4.12 → ควรอัปเกรดเป็น 7.4.13 ขึ้นไป

- เวอร์ชัน 7.2 ทุกเวอร์ชัน → ควรย้ายไปใช้เวอร์ชันที่ได้รับการแก้ไขแล้ว

- เวอร์ชัน 7.0 ทุกเวอร์ชัน → ควรย้ายไปใช้เวอร์ชันที่ได้รับการแก้ไขแล้ว

- แนวทางการแก้ไข

4.1 แนะนำให้ผู้ดูแลระบบดำเนินการอัปเกรดผลิตภัณฑ์ Fortinet ให้เป็นเวอร์ชันล่าสุดที่มีการแก้ไขช่องโหว่โดยเร็วที่สุด

4.2 ปัจจุบัน Fortinet ได้ยุติการรองรับการเข้าสู่ระบบผ่าน FortiCloud SSO จากอุปกรณ์ที่ใช้งานซอฟต์แวร์เวอร์ชันที่มีช่องโหว่แล้ว ดังนั้น หากอุปกรณ์ได้รับการอัปเกรดเรียบร้อย ไม่จำเป็นต้องปิดการใช้งาน FortiCloud SSO จากฝั่งไคลเอนต์

4.3 ผู้ดูแลระบบสามารถเลือกปิดการใช้งาน FortiCloud SSO เพิ่มเติมได้ตามความเหมาะสม ดังนี้- FortiOS / FortiProxy: System → Settings → ปิด “Allow administrative login using FortiCloud SSO”

- FortiManager / FortiAnalyzer: System Settings → SAML SSO → ปิด “Allow admins to login with FortiCloud” หรือดำเนินการผ่าน CLI

- คำแนะนำด้านความปลอดภัยเพิ่มเติม

5.1 ตรวจสอบบัญชีผู้ดูแลระบบทั้งหมดบนอุปกรณ์ Fortinet เพื่อค้นหาบัญชีที่ไม่คาดหมาย

5.2 ตรวจสอบบันทึกการใช้งาน (logs) ที่เกี่ยวข้องกับ FortiCloud SSO

5.3 พิจารณาจำกัดหรือปิดการใช้งาน FortiCloud SSO หากไม่มีความจำเป็นในการใช้งาน

5.4 สามารถตรวจสอบตัวบ่งชี้การถูกโจมตี (Indicators of Compromise: IoCs) และติดตามประกาศด้านความปลอดภัยเพิ่มเติมจาก Fortinet6.แหล่งอ้างอิง

6.1 https://dg.th/gnw4s89iz5

6.2 https://dg.th/jks3l40y1m

-