🛑 ด่วน! แจ้งเตือนช่องโหว่ความรุนแรงสูงบนแพลตฟอร์ม n8n 🛑

-

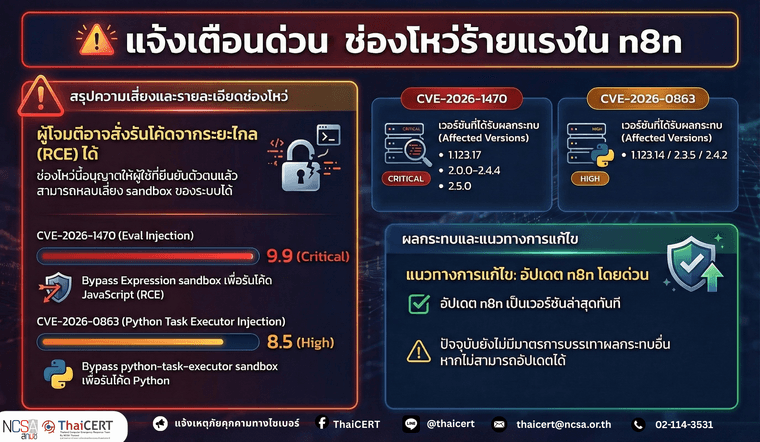

️ ThaiCERT ได้ติดตามสถานการณ์ภัยคุกคามทางไซเบอร์ และพบประกาศด้านความมั่นคงปลอดภัยของผู้เชี่ยวชาญด้านความปลอดภัยไซเบอร์จาก JFrog Security Research ได้เปิดเผยช่องโหว่ 2 รายการ ในแพลตฟอร์ม workflow automation ของ n8n ซึ่งสามารถเปิดทางให้ผู้โจมตีที่ผ่านการยืนยันตัวตนแล้ว (authenticated user) ทำการ รันโค้ดจากระยะไกล (Remote Code Execution – RCE) ได้

️ ThaiCERT ได้ติดตามสถานการณ์ภัยคุกคามทางไซเบอร์ และพบประกาศด้านความมั่นคงปลอดภัยของผู้เชี่ยวชาญด้านความปลอดภัยไซเบอร์จาก JFrog Security Research ได้เปิดเผยช่องโหว่ 2 รายการ ในแพลตฟอร์ม workflow automation ของ n8n ซึ่งสามารถเปิดทางให้ผู้โจมตีที่ผ่านการยืนยันตัวตนแล้ว (authenticated user) ทำการ รันโค้ดจากระยะไกล (Remote Code Execution – RCE) ได้-

รายละเอียดช่องโหว่:

1.1 CVE-2026-1470 — Eval Injection (CVSS V3.1 : 9.9) เป็นช่องโหว่ประเภท eval injection ซึ่งเปิดโอกาสให้ผู้โจมตีที่ผ่านการยืนยันตัวตนแล้วสามารถ Bypass กลไก Expression sandbox และสามารถรันโค้ดจากระยะไกลได้อย่างสมบูรณ์ (achieve full remote code execution) บนโหนดหลัก (main node) ของ n8n โดยการส่งโค้ด JavaScript ที่ถูกออกแบบมาเป็นพิเศษ

1.2 CVE-2026-0863 — Python Task Executor Injection (CVSS V3.1: 8.5) ช่องโหว่นี้เกี่ยวข้องกับการ Bypass sandbox ของส่วน python-task-executor ให้ผู้โจมตีที่ผ่านการยืนยันตัวตนสามารถ รันโค้ด Python ได้บนระบบปฏิบัติการของระบบได้

ทั้งสองช่องโหว่เป็นประเภท sandbox escape / code injection ซึ่งหมายความว่าผู้โจมตีสามารถ Bypass ความปลอดภัยของ sandbox แล้วเข้าควบคุมกระบวนการรันโค้ดของระบบหลักได้ -

ผลิตภัณฑ์ที่ได้รับผลกระทบ:

2.1 CVE-2026-1470 1.123.17, 2.0.0, 2.4.5, 2.5.0 และ 2.5.1

2.2 CVE-2026-0863 1.123.14, 2.0.0, 2.3.5, 2.4.0 และ 2.4.2 -

แนวทางการแก้ไข:

- อัปเดต n8n เป็นเวอร์ชันล่าสุด [email protected] หรือใหม่กว่า

- หากยังไม่สามารถอัพเดตได้ ควรดำเนินการดังนี้

- ไม่มีมาตรการบรรเทาผลกระทบใด ๆ สำหรับช่องโหว่นี้

- แหล่งอ้างอิง:

5.1 https://dg.th/ykopsd7u0e

5.2 https://dg.th/pzbwex8dnh

5.3 https://dg.th/mrsk7p1lo2

5.4 https://dg.th/1tj0bhyg72

5.5 https://dg.th/v3ycrietpl

-