🚨ตรวจสอบด่วน! CISA เพิ่ม 4 ช่องโหว่ถูกใช้โจมตีจริงใน Known Exploited Vulnerabilities (KEV Catalog)

-

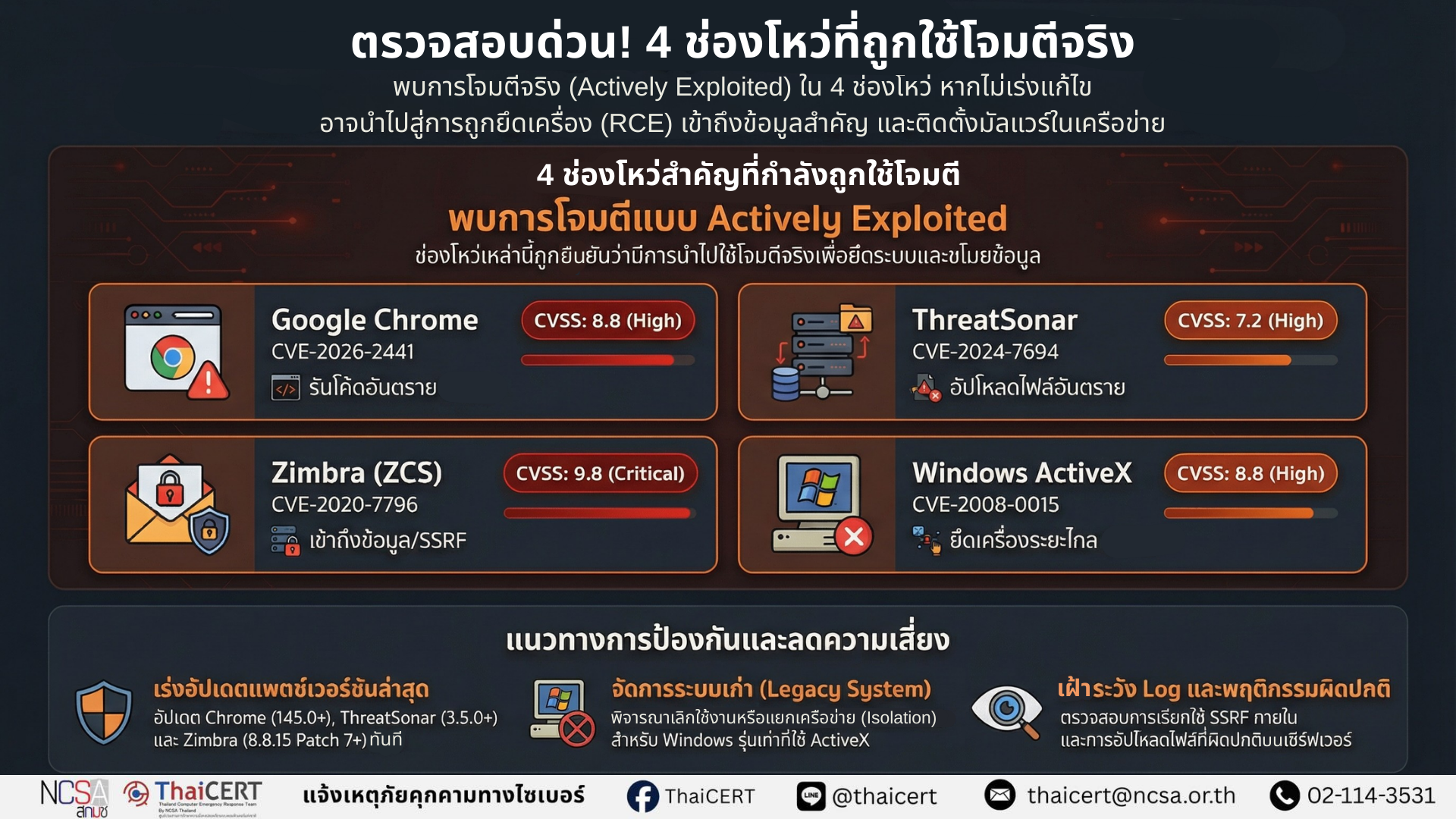

ThaiCERT แจ้งเตือนพบการโจมตีแบบมีการใช้งานจริง (Actively Exploited) หลัง CISA เพิ่มช่องโหว่จำนวน 4 รายการเข้า (KEV) Catalog โดยช่องโหว่ดังกล่าวถูกยืนยันว่ามีการนำไปใช้โจมตีจริงแล้ว หากไม่เร่งอัปเดตแพตช์ อาจนำไปสู่การถูกยึดเครื่อง (RCE), การอัปโหลดไฟล์อันตรายเพื่อสั่งรันคำสั่งบนเซิร์ฟเวอร์, การเข้าถึงข้อมูลสำคัญโดยไม่ได้รับอนุญาต และการติดตั้งมัลแวร์เพื่อขยายผลในเครือข่ายได้

รายละเอียดช่องโหว่ที่เกี่ยวข้อง

1.1 CVE-2026-2441 (CVSS: 8.8) เป็นช่องโหว่ Use-after-free ในส่วน CSS ของ Google Chrome ในเวอร์ชันก่อน 145.0.7632.75 ซึ่งอาจทำให้ผู้โจมตีจากระยะไกลรันโค้ดภายใน sandbox ผ่านเว็บHTML ที่ถูกสร้างขึ้นเป็นพิเศษ

1.2 CVE-2024-7694 (CVSS: 7.2) เป็นช่องโหว่การอัปโหลดไฟล์ไม่ปลอดภัย (Unrestricted File Upload) ในโปรแกรม ThreatSonar Anti-Ransomware จาก team 5 ทำให้ผู้โจมตีที่มีสิทธิ์ผู้ดูแลระบบบนแพลตฟอร์มสามารถอัปโหลดไฟล์อันตรายและนำไปสู่การสั่งรันคำสั่งบนเซิร์ฟเวอร์ได้ กระทบเวอร์ชันต่ำกว่า 3.5.0

1.3 CVE-2020-7796 (CVSS: 9.8) เป็นช่องโหว่ใน Zimbra Collaboration Suite (ZCS) ที่อาจถูกใช้เพื่อสั่งให้เซิร์ฟเวอร์ไปเชื่อมต่อหรือดึงข้อมูลจากระบบภายในแทนผู้โจมตี ทำให้มีความเสี่ยงต่อการเข้าถึงข้อมูลสำคัญ โดยเฉพาะกรณีติดตั้ง WebEx zimlet และเปิดใช้งาน zimlet JSP เวอร์ชันก่อน 8.8.15 Patch 7

1.4 CVE-2008-0015 (CVSS: 8.8) เป็นช่องโหว่เก่าใน Microsoft Windows Video ActiveX Control แต่พบการกลับมาใช้โจมตีจริง โดยเป็นช่องโหว่ Stack-based Buffer Overflow ที่อาจทำให้ผู้โจมตีสามารถเรียกใช้โค้ดจากระยะไกล (RCE) ได้แนวทางการป้องกันและลดความเสี่ยง

2.1 Google Chrome อัปเดตเป็นเวอร์ชัน 145.0.7632.75 หรือใหม่กว่า และรีสตาร์ทเบราว์เซอร์หลังอัปเดต

2.2 TeamT5 ThreatSonar อัปเดตเป็นเวอร์ชัน 3.5.0 ขึ้นไป จำกัดสิทธิ์ผู้ดูแล และตรวจสอบไฟล์ คำสั่งที่ถูกอัปโหลดหรือรันผิดปกติ

2.3 Zimbra อัปเกรดเป็น 8.8.15 Patch 7 หรือใหม่กว่า หากไม่จำเป็นควรปิด WebEx zimlet และปิดการใช้งาน zimlet JSP เพื่อลดความเสี่ยง SSRF

2.4 Windows รุ่นเก่า/Legacy พิจารณาเลิกใช้งานหรือแยกเครือข่าย (isolation) และลดการใช้งาน ActiveX เบราว์เซอร์แบบ legacy รวมถึงจำกัดการท่องเว็บของเครื่องข้อเสนอแนะเพิ่มเติม

3.1 ตรวจสอบว่ามีระบบที่ใช้ Chrome,ThreatSonar,Zimbra หรือเครื่อง Windows รุ่นเก่าหลงเหลืออยู่หรือไม่ เพื่อเร่งแก้ไข

3.2 เฝ้าระวัง Log เหตุผิดปกติ เช่น คำขอ SSRF ไปยังปลายทางภายใน (localhost/169.254.* หรือช่วง IP ภายใน), การอัปโหลดไฟล์ผิดปกติบน ThreatSonar, และพฤติกรรมเบราว์เซอร์ที่นำไปสู่การดาวน์โหลดไฟล์ เรียกใช้โปรเซสผิดปกติ

3.3 ลดการเปิดเผยบริการต่ออินเทอร์เน็ต จำกัดการเข้าถึงคอนโซลบริหารจัดการอีเมลเซิร์ฟเวอร์ด้วย VPN, MFA และ allowlist เท่าที่จำเป็น

3.4 ใช้หลักการ Least Privilege ลลดความเสียหายหากระบบถูกยึด และลดโอกาสการลุกลามไปยังระบบอื่นในองค์กรอ้างอิง (References)

4.1 https://dg.th/my6du2f7br

4.2 https://dg.th/o2vzcai3ux

4.3 https://dg.th/wqd1z25byh

4.4 https://dg.th/v2shz6fo9u

4.5 https://dg.th/r2gt0c4akx

4.6 https://dg.th/wd6tfb2kr9