แจ้งเตือนกรณี กลุ่มภัยคุกคามทางไซเบอร์ที่เชื่อมโยงกับปาเลสไตน์ มุ่งเป้าโจมตีไปที่ภาคพลังงานและภาคการป้องกันประเทศของอิสราเอล

-

แจ้งเตือนกรณี กลุ่มภัยคุกคามทางไซเบอร์ที่เชื่อมโยงกับปาเลสไตน์ มุ่งเป้าโจมตีไปที่ภาคพลังงานและภาคการป้องกันประเทศของอิสราเอล

กลุ่มภัยคุกคามทางไซเบอร์ที่เชื่อมโยงกับปาเลสไตน์ มีส่วนเกี่ยวข้องกับการโจมตีทางไซเบอร์ที่เกิดขึ้นหลายครั้ง โดยเน้นองค์กรในภาคพลังงาน ภาคการป้องกันประเทศ และด้านการโทรคมนาคมของภาคเอกชน ในอิสราเอล โดย Microsoft ได้เปิดเผยรายละเอียดของกิจกรรมในรายงานการป้องกันดิจิทัล ประจำปีครั้งที่ 4 ที่มีการติดตามแคมเปญภายใต้ชื่อ Storm- 1133 ซึ่งประเมินว่ากลุ่มภัยคุกคามนี้ ทำงานให้กับกลุ่มติดอาวุธของนิกายซุนนี หรือที่ชื่อว่า “กลุ่มฮามาส” ซึ่งมีอำนาจปกครองในฉนวนกาซาและการโจมตีจากกลุ่มฮามาสได้ส่งผลกระทบมากต่อองค์กรต่าง ๆ ที่ถูกมองว่าเป็นศัตรูของฮามาส

โดยสรุปวิธีการโจมตีทางไซเบอร์ได้ดังนี้- กลุ่ม Hacktivists ซูดานนิรนาม เป็นกลุ่มแรกที่ลงมือโจมตีอิสราเอล พุ่งเป้าการโจมตีไปที่ระบบเตือนภัยฉุกเฉิน และอ้างความรับผิดชอบในการปิดแอปพลิเคชันแจ้งเตือนในอิสราเอล

- กลุ่มโปรฮามาส หรือที่รู้จักกันในชื่อ Cyber Av3ngers ยืนยันว่าพวกเขาสามารถบุกรุกเครือข่ายและปิดเว็บไซต์ Israel Independent System และยังมุ่งโจมตีบริษัท Israel Electric Corporation ซึ่งเป็นผู้จัดหาพลังงานไฟฟ้าหลักของภูมิภาค และโรงงานไฟฟ้าอีกด้วย

- กลุ่ม Killnet ได้ทำการโจมตีเว็บไซต์ของรัฐบาลอิสราเอล และในขณะเดียวกันกลุ่มแฮ็กเกอร์ชาวปาเลสไตน์ที่ชื่อ Ghosts of Palestine เรียกร้องให้แฮกเกอร์ทั่วโลกกำหนดเป้าหมายโครงสร้างพื้นฐานส่วนตัวและสาธารณะในอิสราเอล และองค์กรของสหรัฐอเมริกาที่รับผิดชอบอำนาจดังกล่าว นอกจากนี้กลุ่มชื่อ Libyan Ghosts ยังทำลายเว็บไซต์ต่างๆของอิสราเอล

- กลุ่ม Hacktivists โดยส่วนใหญ่จะทำการโจมตีในรูปแบบ Distributed Denial-Of-Service (DDoS) และยังกล่าวอ้างว่าสามารถทำการโจมตีต่อระบบป้องกันภัยทางอากาศของอิสราเอลได้อีกด้วย

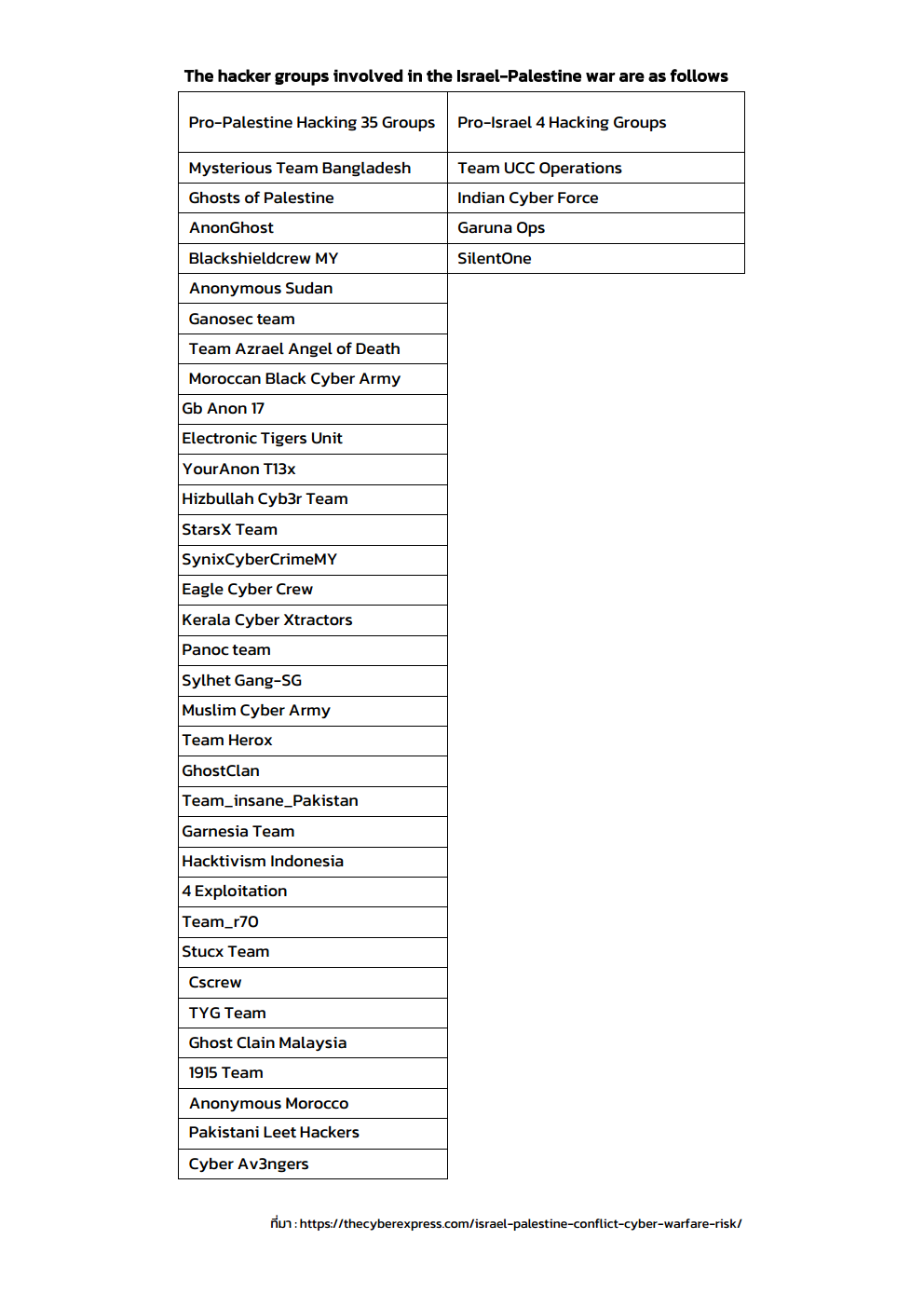

- กลุ่ม ThreatSec ประกาศว่าพวกเขาสามารถบุกรุกโครงสร้างพื้นฐานของ ISP AlfaNet ในฉนวนกาซา และในขณะเดียวกัน Hacktivists ที่ปฏิบัติการนอกประเทศอินเดียได้โจมตีเว็บไซต์ของรัฐบาลปาเลสไตน์ ส่งผลให้ บางเว็บไซต์ไม่สามารถเข้าถึงได้ภัยคุกคามทางไซเบอร์ที่เชื่อมโยงกับปาเลสไตน์ ยังมีกลุ่มแฮ็กเกอร์ที่สนับสนุนการโจมตีมากกว่า 35 กลุ่ม[3] โดยส่วนใหญ่จะทำการโจมตีในรูปแบบ Distributed Denial-Of-Service (DDoS) และพุ่งเป้าการโจมตีไปที่หน่วยงานโครงสร้างพื้นฐานสำคัญของอิสราเอล

ทั้งนี้ หน่วยงานควรเตรียมแผนสำรองการรับมือเหตุการณ์ให้สามารถทำงานได้อย่างต่อเนื่อง

หากระบบเกิดการ Offline หรือระบบหยุดชะงัก ทำการตรวจสอบการปิดช่องโหว่ที่อาจได้รับการโจมตี

เพิ่มความระวังและติดตามข่าวสารและรายงานจาก สกมช. เพื่อรับการแจ้งเตือนได้ทันท่วงที อย่างไรก็ตาม

เพื่อเป็นการป้องกันการโจมตีทางไซเบอร์ที่อาจจะเกิดขึ้น หน่วยงานควรตรวจสอบระบบสารสนเทศภายในองค์กรให้มีความมั่นคงปลอดภัยเพื่อป้องกันตนเองจากภัยคุกคามที่อาจจะเกิดขึ้น โดยสามารถดำเนินการ

ได้ทันทีดังนี้- ดำเนินการตรวจสอบและปิดช่องโหว่จากข้อมูลที่คาดว่าเป็นช่องโหว่ที่ใช้ในการโจมตีดังกล่าว

- สำรองข้อมูลอย่างน้อย 3 ชุด โดยต้องมีการ Backup แบบ Offline และควรให้สำเนาข้อมูลอยู่ในอุปกรณ์จัดเก็บข้อมูล หรือ cloud ที่แยกออกจากระบบงาน และไม่สามารถเข้าถึงได้จากระบบงานปกติ

- ตรวจสอบระบบการเข้าถึงเครือข่ายจากระยะไกล เช่น Remote Desktop Protocol, Virtual Private Network ว่ามีการเข้าถึงที่ผิดปกติหรือไม่ และควรหมั่นตรวจสอบสิทธิ์ การเข้าถึงระบบอย่างสม่ำเสมอ

- ควรใช้การยืนยันตัวตนแบบ Two-factor Authentication เป็นอย่างน้อย และตั้งรหัสผ่าน ให้ซับซ้อนคาดเดาได้ยาก

- หมั่น Patch คอมพิวเตอร์ ระบบปฏิบัติการ อุปกรณ์ต่าง ๆ รวมถึง Applications ให้ทันสมัยอยู่เสมอ โดยเฉพาะช่องโหว่ที่มีการแจ้งเตือนล่าสุด หรือช่องโหว่ประเภท 0-day ต่าง ๆ เช่น log4j, SolarWinds Supply Chain, Exchange Server และ Win32 Elevation Vulnerability เป็นต้น

- ติดตั้งโปรแกรมป้องกันมัลแวร์ และอัปเดตให้ทันสมัยอยู่เสมอ

- ตรวจสอบระบบของพนักงานที่มีการ Work from home โดยเฉพาะระบบที่ System Admin ใช้งาน

- เพิ่ม Indicators of Compromise (IOCs) ลงในอุปกรณ์รักษาความมั่นคงปลอดภัยของระบบเพื่อเป็นการป้องกันการโจมตีอีกทาง

ทั้งนี้ สกมช. แนะนำให้ผู้ใช้งานและผู้ดูแลระบบปฏิบัติตามคำแนะนำเบื้องต้น สามารถดูรายละเอียดเพิ่มเติมได้ที่ 1. https://thehackernews.com/2023/10/gaza-linked-cyber-threat-actor-targets.html

อ้างอิง

- https://thehackernews.com/2023/10/gaza-linked-cyber-threat-actor-targets.html

- https://thecyberexpress.com/analysis-of-the-israel-hamas-cyber-war

- https://thecyberexpress.com/israel-palestine-conflict-cyber-warfare-risk

สามารถติดตามข่าวสารได้ที่ WEBBOARD หรือ FACEBOOK NCSA THAILAND