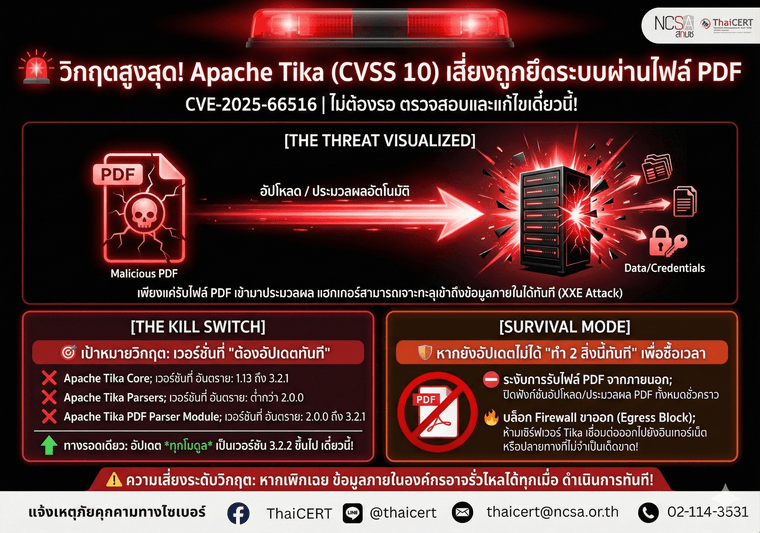

🚨แจ้งเตือนช่องโหว่ร้ายแรงใน Apache Tika CVE-2025-66516 ความรุนแรงระดับ 10 ตรวจสอบและแก้ไข ด่วน!!

-

ตรวจพบช่องโหว่ที่มีความรุนแรงสูงสุดใน Apache Tika เป็นช่องโหว่แบบ XML External Entity (XXE) เปิดโอกาสให้ผู้โจมตีใช้ไฟล์ PDF ที่สร้างขึ้นเป็นพิเศษเพื่อเจาะระบบ โดยระบบจะประมวลผลไฟล์ดังกล่าวอัตโนมัติเมื่อมีการอัปโหลดหรือส่งเข้าไปในกระบวนการประมวลผลเอกสาร (ingest) นำไปสู่การเข้าถึงข้อมูลหรือทรัพยากรภายในที่ควรถูกป้องกันได้

กลุ่มเป้าหมายที่อาจได้รับผลกระทบจากช่องโหว่

กลุ่มเป้าหมายที่อาจได้รับผลกระทบจากช่องโหว่

• ใช้ Apache Tika โดยตรงในแอปพลิเคชัน (เช่น Java application, microservice ที่เรียก Tika เพื่ออ่านและแปลงข้อความจากเอกสาร)

• Apache Tika ที่ให้ผู้ใช้ อัปโหลดไฟล์ PDF จากภายนอก แล้วนำไฟล์เหล่านั้นไปประมวลผลต่อ เช่น ระบบยื่นคำร้องออนไลน์, ระบบส่งเอกสาร, ระบบรับไฟล์แนบต่าง ๆ

• ใช้ระบบค้นหาเอกสารที่ผสาน Apache Tika กับ Solr/Elasticsearch เพื่อค้นหาเนื้อหาภายในไฟล์ได้

• ใช้ระบบจัดการเอกสารหรือแพลตฟอร์มวิเคราะห์เอกสาร เช่น ECM, DMS, e-Discovery, DLP หรือระบบวิเคราะห์ข้อมูลที่อาศัย Tika ในการอ่านและแปลงเนื้อหาจากไฟล์

• ใช้ซอฟต์แวร์หรือแพลตฟอร์มที่ มี Apache Tika เป็นส่วนประกอบภายในระบบ แพ็กเกจ/เวอร์ชันที่ต้องรีบตรวจสอบ

แพ็กเกจ/เวอร์ชันที่ต้องรีบตรวจสอบ

หากพบการใช้แพ็กเกจและเวอร์ชันต่อไปนี้ ให้ถือว่า “เข้าข่ายเสี่ยงทันที”- Apache Tika core

แพ็กเกจ: org.apache.tika:tika-core

เวอร์ชันที่มีช่องโหว่: 1.13 – 3.2.1

ควรอัปเดตเป็น: 3.2.2 ขึ้นไป - Apache Tika parsers

แพ็กเกจ: org.apache.tika:tika-parsers

เวอร์ชันที่มีช่องโหว่: 1.13 ก่อน 2.0.0

ควรอัปเดตเป็น: 2.0.0 ขึ้นไป (โดยรวมควรให้ core อยู่ในช่วง 3.2.2 ขึ้นไป) - Apache Tika PDF parser module

แพ็กเกจ: org.apache.tika:tika-parser-pdf-module

เวอร์ชันที่มีช่องโหว่: 2.0.0 – 3.2.1

ควรอัปเดตเป็น: 3.2.2 ขึ้นไป

ช่องโหว่นี้เป็นการขยายขอบเขตจาก CVE-2025-54988 และยืนยันว่าปัญหาหลักอยู่ที่ tika-core หากอัปเดตเฉพาะส่วนประกอบสำหรับประมวลผลไฟล์ PDF แต่ไม่อัปเดต tika-core เป็นเวอร์ชัน 3.2.2 ขึ้นไป ระบบยังคงมีความเสี่ยงอยู่

ข้อควรทำก่อนอัปเดต

ข้อควรทำก่อนอัปเดต

• สำรองข้อมูลและ configuration ที่เกี่ยวข้องกับระบบก่อนทำการอัปเดต (source code, image, config)

• ทดสอบในสภาพแวดล้อมทดสอบ (staging) ก่อนนำขึ้นระบบจริง โดยเฉพาะระบบที่มีความสำคัญสูง

• ประสานงานระหว่างทีมพัฒนา ทีมโครงสร้างพื้นฐาน และทีมความมั่นคงปลอดภัย ให้เรียบร้อยก่อนวางแผนการหยุดให้บริการ (downtime) หรือ ดำเนินการปรับปรุงระบบ (deploy) ️ หากยังไม่สามารถอัปเดต

️ หากยังไม่สามารถอัปเดต

ในกรณีที่ระบบมีข้อจำกัด (เช่น ระบบเก่า, ขึ้นกับ third-party ที่ยังไม่ออกแพตช์) ให้ดำเนินการลดความเสี่ยงชั่วคราวดังนี้- ลดความเสี่ยงจากไฟล์ PDF

• ปิดหรือจำกัดฟังก์ชันที่รับไฟล์ PDF ที่มาจากแหล่งภายนอก หากไม่จำเป็นต้องเปิดให้ใช้งานในช่วงที่ยังไม่สามารถอัปเดตแพตช์ได้

• ใช้เครื่องมือ pre-process PDF เช่น qpdf, pdfid.py เพื่อตรวจจับ/บล็อกไฟล์ที่มี XFA หรือฟิลด์ /AcroForm ก่อนส่งเข้า Apache Tika

• แยก Apache Tika ที่ใช้ประมวลผลไฟล์จากภายนอก ออกมาอยู่ในโซนที่มีการทำ sandbox และจำกัดสิทธิ์เข้มงวด - ควบคุมการเชื่อมต่อออกของเซิร์ฟเวอร์ที่ใช้ Apache Tika

• กำหนดค่า Firewall/Proxy อนุญาตเฉพาะปลายทางที่จำเป็นต่อการทำงานของระบบเท่านั้น

• บล็อกการเข้าถึง metadata service, IP ภายในที่สำคัญ หรือระบบจัดการที่ไม่ควรถูกเรียกจาก Apache Tika - เสริมการป้องกันในระดับโฮสต์และระบบตรวจจับ (Host / EDR)

• กำหนดให้ Apache Tika ทำงานภายใต้บัญชีผู้ใช้ที่มีสิทธิ์จำกัด ตามหลักการ least privilege

• ใช้ container/sandbox/AppArmor/SELinux จำกัดสิทธิ์และขอบเขตการเข้าถึง

• ตั้ง rule ใน EDR/SIEM ให้แจ้งเตือนกรณี:- การที่โปรเซสของ Tika พยายามอ่านไฟล์ระบบหรือไฟล์ credential ที่ไม่ควรถูกเข้าถึง

- การตรวจพบทราฟฟิกเชื่อมต่อออกจากเซิร์ฟเวอร์ที่รัน Apache Tika ไปยังปลายทางที่ไม่เคยอยู่ในรูปแบบการใช้งานปกติ

️ ระดับความเร่งด่วน

️ ระดับความเร่งด่วน

ช่องโหว่นี้มีศักยภาพในการนำไปสู่การรั่วไหลข้อมูลและการเข้าถึงระบบภายใน หากยังไม่ได้ดำเนินการอัปเดตหรือบรรเทาความเสี่ยง ให้ถือว่าระบบดังกล่าวอยู่ในสถานะความเสี่ยงสูง และควรเร่งดำเนินการลดความเสี่ยงโดยทันทีด้วยความปรารถนาดี

สำนักงานคณะกรรมการการรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติ (สกมช.) / ThaiCERT

ที่มา

ที่มา

[1]:NVD – CVE-2025-66516

https://nvd.nist.gov/vuln/detail/CVE-2025-66516

[2] NVD – CVE-2025-54988

https://nvd.nist.gov/vuln/detail/CVE-2025-54988

[3] Apache Tika Advisory (Mailing List)

https://lists.apache.org/thread/s5x3k93nhbkqzztp1olxotoyjpdlps9k

[4] The Hacker News – Critical XXE Bug CVE-2025-66516 (CVSS 10.0) Hits Apache Tika

https://thehackernews.com/2025/12/critical-xxe-bug-cve-2025-66516-cvss.html

[5] Upwind – Apache Tika XXE Vulnerability (CVE-2025-66516)

https://www.upwind.io/feed/apache-tika-rce-cve-2025-66516

สามารถติดตามข่าวสารได้ที่ webboard หรือ Facebook NCSA Thailand

สามารถติดตามข่าวสารได้ที่ webboard หรือ Facebook NCSA Thailand - Apache Tika core