📢 วิกฤต Fortinet: ช่องโหว่ Critical เปิดทางแฮกเกอร์ข้าม Login ควบคุมอุปกรณ์ผ่าน FortiCloud SSO‼️

-

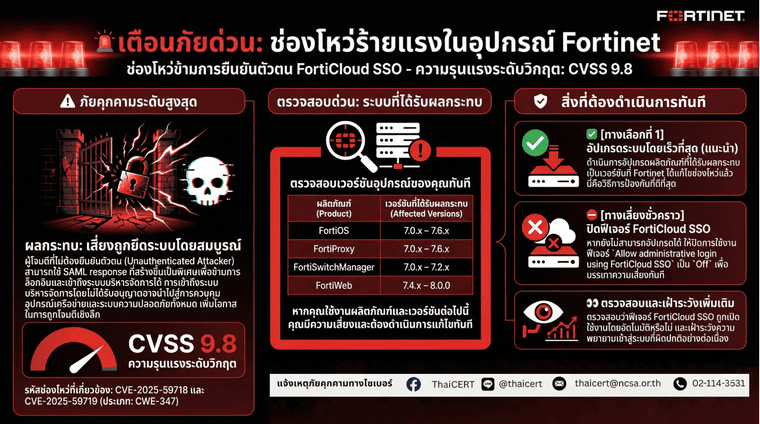

Fortinet ออกประกาศเตือนช่องโหว่ความรุนแรงระดับ Critical ในกระบวนการยืนยันตัวตนผ่าน FortiCloud SSO (SAML-based Authentication)

ช่องโหว่นี้ทำให้ผู้โจมตีที่ ไม่ได้รับการยืนยันตัวตน สามารถ ข้ามขั้นตอนการ Login ของผู้ดูแลระบบ (Admin Authentication Bypass) และเข้าควบคุมอุปกรณ์ได้

อุปกรณ์ที่เปิดใช้ FortiCloud SSO และมี Management Interface เข้าถึงได้จาก Internet มีความเสี่ยงสูงมากสรุปภาพรวม (Overview)Fortinet ได้เผยแพร่การอัปเดตความปลอดภัยเพื่อแก้ไขช่องโหว่วิกฤต 2 รายการ ได้แก่

CVE-2025-59718, CVE-2025-59719 | CVSS 9.8 (Critical)

ช่องโหว่ดังกล่าวส่งผลต่อกระบวนการยืนยันตัวตนแบบ FortiCloud SSO (SAML-based authentication) เนื่องจากมีการตรวจสอบลายเซ็นดิจิทัลของ SAML Response

ไม่ถูกต้อง (Improper Cryptographic Signature Verification)

ผลที่เกิดขึ้นคือ ผู้โจมตีที่ไม่ได้รับการยืนยันตัวตนสามารถ Bypass การ Login ของผู้ดูแลระบบ (Admin Authentication Bypass) ได้

รายละเอียดช่องโหว่ (Vulnerability Details)

CVE-2025-59718

CVE-2025-59718

•ผลิตภัณฑ์ที่ได้รับผลกระทบ:- FortiOS

- FortiProxy

- FortiSwitchManager

•ประเภทช่องโหว่: Improper Verification of Cryptographic Signature

•รายละเอียดทางเทคนิค: ระบบตรวจสอบ SAML Response จาก FortiCloud SSO ไม่ถูกต้อง ทำให้สามารถใช้ SAML Message ที่ถูกปลอมแปลงเพื่อผ่านการยืนยันตัวตนได้

•ผลกระทบ: Bypass Admin Authentication โดยไม่ต้องใช้ Credentials

CVE-2025-59719

CVE-2025-59719

•ผลิตภัณฑ์ที่ได้รับผลกระทบ:FortiWeb

•ประเภทช่องโหว่: Improper Verification of Cryptographic Signature

•รายละเอียดทางเทคนิค: การตรวจสอบลายเซ็น SAML ไม่รัดกุม ทำให้ผู้โจมตีสามารถปลอมแปลง SAML Response เพื่อเข้าสู่ระบบผู้ดูแลได้

•ผลกระทบ: Unauthenticated Admin Access

ผลกระทบทางเทคนิค (Technical Impact)

ผลกระทบทางเทคนิค (Technical Impact)

หากถูกโจมตีสำเร็จ อาจส่งผลกระทบดังต่อไปนี้:

•ข้ามขั้นตอนการยืนยันตัวตนผู้ดูแลระบบ (Admin Authentication Bypass)

•เข้าควบคุมอุปกรณ์ Fortinet โดยไม่ได้รับอนุญาต

•เปลี่ยนแปลงหรือทำลาย Configuration

•สร้างบัญชี Admin เพิ่มโดยไม่ทราบที่มา

•เป็นจุดเริ่มต้นของการโจมตีภายในเครือข่าย (Lateral Movement)

️ ความเสี่ยงสูงมากหาก Management Interface เปิดให้เข้าถึงจาก Internet

️ ความเสี่ยงสูงมากหาก Management Interface เปิดให้เข้าถึงจาก Internet

เวอร์ชันที่ได้รับผลกระทบ (Affected Versions)

FortiOS

•7.0.0 – 7.0.17

•7.2.0 – 7.2.11

•7.4.0 – 7.4.8

•7.6.0 – 7.6.3

FortiProxy

•7.0.0 – 7.0.21

•7.2.0 – 7.2.14

•7.4.0 – 7.4.10

•7.6.0 – 7.6.3

FortiSwitchManager

•7.0.0 – 7.0.5

•7.2.0 – 7.2.6

FortiWeb

•7.4.0 – 7.4.9

•7.6.0 – 7.6.4

•8.0.0

แนวทางแก้ไข (Mitigation – Recommended)

️

️

1️⃣ แนวทางที่แนะนำ (Priority)

•อัปเกรด Firmware ของอุปกรณ์ที่ได้รับผลกระทบเป็นเวอร์ชันล่าสุดทันที

•ตรวจสอบว่าอุปกรณ์ใดมีการเปิดใช้ FortiCloud SSO2️⃣ แนวทางแก้ไขชั่วคราว (Workaround)

หากไม่สามารถอัปเกรดได้ทันที ให้ดำเนินการดังนี้:

ปิด FortiCloud SSO สำหรับ Admin Login

ผ่าน GUI

•ไปที่ System → Settings

•ปิด Allow administrative login using FortiCloud SSO

ผ่าน CLI

config system global

set admin-forticloud-sso-login disable

end

หมายเหตุ: เป็นเพียงการลดความเสี่ยงชั่วคราว ไม่ใช่การแก้ไขถาวร

คำแนะนำด้านความปลอดภัยเพิ่มเติม (Security Hardening)

️

️

•จำกัดการเข้าถึง Management Interface ด้วย IP Allowlist

•ตรวจสอบ Log:- Admin Login

- FortiCloud / SAML Authentication

•ตรวจสอบการสร้าง Admin Account ใหม่ที่ผิดปกติ

•เปิดใช้งาน MFA สำหรับบัญชีผู้ดูแลระบบ

•ตรวจสอบ Configuration Backup ว่ามีการเปลี่ยนแปลงผิดปกติหรือไม่

แหล่งอ้างอิง (References)

แหล่งอ้างอิง (References)

1.Fortinet PSIRT Advisory – FG-IR-25-647

https://fortiguard.fortinet.com/psirt/FG-IR-25-647

2.Australian Cyber Security Centre (ACSC)

Critical Vulnerabilities in Multiple Fortinet Products – FortiCloud SSO Login Authentication Bypass

https://www.cyber.gov.au/about-us/view-all-content/alerts-and-advisories/critical-vulnerabilities-in-multiple-fortinet-products-forticloud-sso-login-authentication-bypass

3.NVD – CVE-2025-59718

https://nvd.nist.gov/vuln/detail/CVE-2025-59718

4.NVD – CVE-2025-59719

https://nvd.nist.gov/vuln/detail/CVE-2025-59719

5.Arctic Wolf – Technical Analysis

https://arcticwolf.com/resources/blog/cve-2025-59718-and-cve-2025-59719/#CyberSecurity #Fortinet #CyberSecurity #Vulnerability #ThaiCERT #ข่าวไซเบอร์ #เตือนภัยไซเบอร์