🚨ด่วน! แจ้งเตือนกรณี Adobe มีการอัปเดตความปลอดภัยเพื่อแก้ไขช่องโหว่ร้ายแรงในผลิตภัณฑ์ Adobe ColdFusion และ Adobe Experience Manager

-

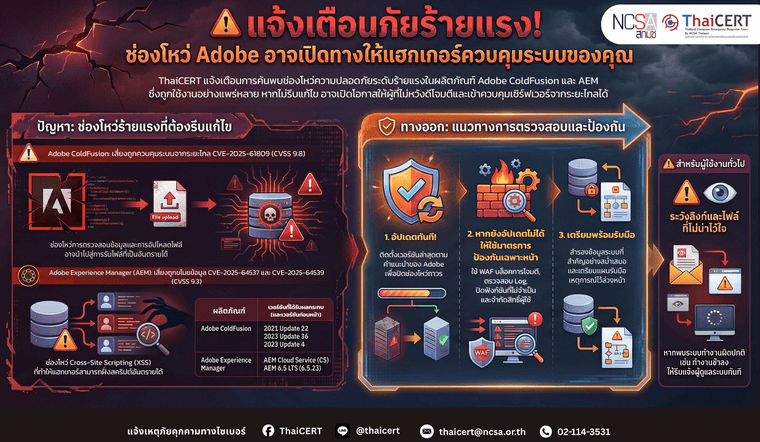

ThaiCERT ได้ติดตามสถานการณ์ภัยคุกคามทางไซเบอร์อย่างใกล้ชิด และพบว่า Adobe ได้ออกอัปเดตความปลอดภัยเพื่อแก้ไขช่องโหว่ร้ายแรงหลายรายการ ซึ่งส่งผลกระทบต่อผลิตภัณฑ์ที่มีการใช้งานอย่างแพร่หลายในหน่วยงานภาครัฐ ภาคเอกชน และองค์กรขนาดใหญ่ หากยังคงใช้งานเวอร์ชันที่ได้รับผลกระทบโดยไม่ทำการแก้ไข อาจเปิดโอกาสให้ผู้ไม่หวังดีใช้เป็นช่องทางโจมตีระบบ และควบคุมเซิร์ฟเวอร์จากระยะไกลได้

รายละเอียดช่องโหว่ที่สำคัญ

รายละเอียดช่องโหว่ที่สำคัญAdobe ColdFusion

• CVE-2025-61809 (CVSS 9.8)

เป็นช่องโหว่ด้านการตรวจสอบข้อมูลนำเข้าที่ไม่เหมาะสม (Improper Input Validation) ผู้โจมตีสามารถส่งข้อมูลที่ถูกปรับแต่งเป็นพิเศษ (Malicious Input) เพื่อหลีกเลี่ยงมาตรการความปลอดภัย และเข้าถึง อ่าน หรือเขียนข้อมูลภายในระบบได้ ซึ่งอาจนำไปสู่การโจมตีแบบ Remote Code Execution (RCE)

• CVE-2025-61808 (CVSS 9.1)

เป็นช่องโหว่ที่เกี่ยวข้องกับกระบวนการอัปโหลดไฟล์ ซึ่งผู้โจมตีที่มีสิทธิ์ระดับสูงสามารถอาศัยช่องโหว่นี้เพื่ออัปโหลดไฟล์อันตราย และนำไปสู่การเรียกใช้โค้ดโดยไม่ได้รับอนุญาต

Adobe Experience Manager (AEM)

• CVE-2025-64537 และ CVE-2025-64539 (CVSS 9.3)

เป็นช่องโหว่ประเภท DOM-based Cross-Site Scripting (XSS) หากถูกโจมตีสำเร็จ ผู้ไม่หวังดีสามารถแทรกสคริปต์อันตรายลงในเว็บแอปพลิเคชัน และหลอกให้ผู้ใช้งานเรียกใช้งานโค้ดดังกล่าว ส่งผลให้ข้อมูลผู้ใช้งานถูกขโมย หรือถูกนำไปใช้โจมตีได้ ผลิตภัณฑ์และเวอร์ชันที่ได้รับผลกระทบ

ผลิตภัณฑ์และเวอร์ชันที่ได้รับผลกระทบ

Adobe ColdFusion

• ColdFusion 2021 – Update 22 และเวอร์ชันก่อนหน้า

• ColdFusion 2023 – Update 16 และเวอร์ชันก่อนหน้า

• ColdFusion 2025 – Update 4 และเวอร์ชันก่อนหน้า

Adobe Experience Manager (AEM)

• AEM Cloud Service (CS)

• AEM 6.5 LTS

• AEM 6.5.23 และเวอร์ชันก่อนหน้า แนวทางการตรวจสอบและการป้องกัน

แนวทางการตรวจสอบและการป้องกัน- ผู้ดูแลระบบควรตรวจสอบเวอร์ชันของ Adobe ColdFusion และ Adobe Experience Manager (AEM) ที่ใช้งานอยู่ในปัจจุบัน เพื่อประเมินว่าระบบเข้าข่ายได้รับผลกระทบจากช่องโหว่หรือไม่ โดยให้ความสำคัญกับระบบที่เปิดให้บริการผ่านเครือข่ายอินเทอร์เน็ต

- แนะนำให้ดำเนินการอัปเดตเป็นเวอร์ชันล่าสุดตามคำแนะนำของ Adobe โดยเร็วที่สุด เนื่องจากเป็นแนวทางการแก้ไขที่มีประสิทธิภาพสูงสุด และสามารถขจัดความเสี่ยงจากช่องโหว่ได้อย่างถาวร

กรณียังไม่สามารถอัปเดตได้ทันที ดำเนินการดังนี้

- ใช้มาตรการป้องกันผ่าน Web Application Firewall เพื่อช่วยตรวจจับและบล็อกคำขอที่มีพฤติกรรมผิดปกติ โดยเฉพาะคำขอที่เกี่ยวข้องกับการอัปโหลดไฟล์ต้องสงสัย การโจมตีแบบ Remote Code Execution และ Cross-Site Scripting

- ตรวจสอบ Log ของ Web Server, Application Server รวมถึง ColdFusion และ AEM เพื่อค้นหาพฤติกรรมที่อาจบ่งชี้ถึงการโจมตีหรือการพยายามเข้าถึงระบบโดยไม่ได้รับอนุญาต

- พิจารณาปิดหรือจำกัดฟังก์ชันที่ไม่จำเป็นต่อการให้บริการ เช่น ฟังก์ชันอัปโหลดไฟล์ หรือ Module และ Plugin ที่ไม่ได้ใช้งาน พร้อมทั้งตรวจสอบและลดสิทธิ์ของบัญชีผู้ใช้งานให้เป็นไปตามหลัก Least Privilege

- ผู้ดูแลระบบควรสำรองข้อมูลระบบและข้อมูลสำคัญอย่างสม่ำเสมอ และเตรียมแผนการตอบสนองเหตุการณ์ เพื่อให้สามารถดำเนินการได้อย่างรวดเร็ว หากตรวจพบการโจมตีหรือเหตุผิดปกติ

สำหรับผู้ใช้งานทั่วไป

สำหรับผู้ใช้งานทั่วไป

ผู้ใช้งานระบบภายในองค์กรควรหลีกเลี่ยงการคลิกลิงก์หรือเปิดไฟล์จากแหล่งที่ไม่ทราบที่มา และแจ้งผู้ดูแลระบบทันที หากพบพฤติกรรมระบบผิดปกติ เช่น ระบบทำงานช้าลง หรือมีข้อความแจ้งเตือนที่ไม่คุ้นเคย ที่มา:

ที่มา:

1.https://csa.gov.sg/alerts-and-advisories/alerts/al-2025-119/

2.https://nvd.nist.gov/vuln/detail/CVE-2025-61808

3.https://nvd.nist.gov/vuln/detail/CVE-2025-61809

4.https://nvd.nist.gov/vuln/detail/CVE-2025-64537

5.https://nvd.nist.gov/vuln/detail/CVE-2025-64539

ด้วยความปรารถนาดี

สำนักงานคณะกรรมการการรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติ (สกมช.) / ThaiCERT#AdobePatch

#ColdFusion

#AEM

#CVE2025

#CyberSecurity

#ThaiCERT

#ช่องโหว่Adobe