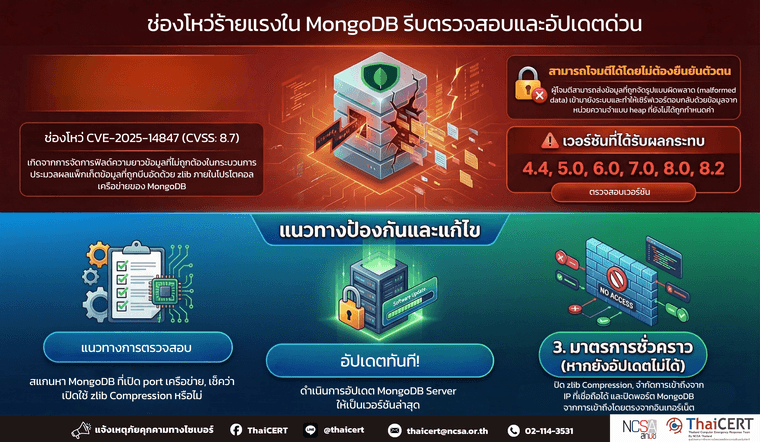

แจ้งเตือนกรณีช่องโหว่ใน MongoDB Server อย่าเปิดโอกาสให้ผู้โจมตีขโมยข้อมูล

-

รายละเอียดช่องโหว่:

• ช่องโหว่ CVE-2025-14847 เป็นช่องโหว่ความปลอดภัยใน MongoDB Server ซึ่งเป็นระบบฐานข้อมูลแบบ NoSQL Database (NoSQL) ช่องโหว่ดังกล่าวเกิดจากการจัดการฟิลด์ความยาวข้อมูลที่ไม่ถูกต้องในกระบวนการประมวลผลแพ็กเก็ตข้อมูลที่ถูกบีบอัดด้วย zlib ภายในโปรโตคอลเครือข่ายของ MongoDB ช่องโหว่นี้ผู้โจมตีสามารถส่งข้อมูลที่ถูกจัดรูปแบบผิดพลาด (malformed data) เข้ามายังระบบและทำให้เซิร์ฟเวอร์ตอบกลับด้วยข้อมูลจากหน่วยความจำแบบ heap ที่ยังไม่ได้ถูกกำหนดค่า (Uninitialized Memory) ซึ่งอาจนำไปสู่การรั่วไหลของข้อมูลภายในระบบได้ และผู้โจมตีสามารถโจมตีได้โดยไม่ผ่านการยืนยันตัวตนผลิตภัณฑ์และเวอร์ชันที่ได้รับผลกระทบ:

• MongoDB 8.2.0 ถึง 8.2.2, 8.0.0 ถึง 8.0.16, 7.0.0 ถึง 7.0.27, 6.0.0 ถึง 6.0.26, 5.0.0 ถึง 5.0.31 และ 4.4.0 ถึง 4.4.29แนวทางการตรวจสอบและการป้องกัน:

-

แนวทางการตรวจสอบ

• สแกนหา MongoDB ที่เปิด port เครือข่าย เพื่อค้นหาว่ามีเซิร์ฟเวอร์ใดเปิด port มาตรฐานของ MongoDB หรือพอร์ตอื่น ๆ เพื่อยืนยันการมีอยู่ของ Instance MongoDB

• ตรวจสอบว่าเซิร์ฟเวอร์ MongoDB มีการเปิดใช้งาน zlib compression อยู่หรือไม่ เพราะการเปิดใช้งานนี้เป็นปัจจัยให้ช่องโหว่สามารถถูกโจมตีได้ง่ายขึ้น

• ตรวจสอบว่าเวอร์ชันของ MongoDB ที่รันอยู่เป็นเวอร์ชันที่ถูกระบุว่าได้รับผลกระทบหรือไม่ โดยสามารถดูได้จากคำสั่งหรือวิธีการตรวจสอบเวอร์ชันมาตรฐานของ MongoDB -

แนวทางการป้องกัน

• ดำเนินการอัปเดต MongoDB Server ให้เป็นเวอร์ชันล่าสุด

• จัดทำ Patch Policy และรอบการอัปเดตระบบอย่างสม่ำเสมอ

• ดำเนินการติดตั้งและตรวจสอบแพตช์ในลักษณะของการจำลองการทำงาน (Staging / UAT) ก่อนนำขึ้นใช้งานจริง (Production) -

มาตรการชั่วคราว (กรณียังไม่สามารถอัปเดตได้ทันที)

• ปิดใช้งาน zlib Compression ช่วยลดการโจมตีที่เกี่ยวข้องกับช่องโหว่นี้ โดยตั้งค่าเริ่มต้นของ MongoDB ให้ ยกเลิก zlib ผ่านการตั้งค่าขณะเริ่มต้นเซิร์ฟเวอร์

• จำกัดการเข้าถึงบริการจากเครือข่ายภายนอก และอนุญาตให้เข้าถึงเฉพาะจาก IP Address หรือเครือข่ายที่เชื่อถือได้

• ปิดพอร์ต MongoDB จากการเข้าถึงโดยตรงจากอินเทอร์เน็ต

อ้างอิง:

- https://nvd.nist.gov/vuln/detail/CVE-2025-14847

- https://www.ox.security/blog/attackers-could-exploit-zlib-to-exfiltrate-data-cve-2025-14847/#technical_analysis

ด้วยความปรารถนาดี

สำนักงานคณะกรรมการการรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติ (สกมช.) / ThaiCERT#MongoBleed #ThaiCERT #CyberSecurity #CVE202514847 #สกมช

-