ด่วน! ช่องโหว่วิกฤตบนแพลตฟอร์ม Workflow Automation Platform n8n เร่งแก้ไขทันที!

-

️ ThaiCERT ได้ติดตามสถานการณ์ภัยคุกคามทางไซเบอร์ และพบข้อมูลการเปิดเผยช่องโหว่ระดับวิกฤติในแพลตฟอร์ม n8n

️ ThaiCERT ได้ติดตามสถานการณ์ภัยคุกคามทางไซเบอร์ และพบข้อมูลการเปิดเผยช่องโหว่ระดับวิกฤติในแพลตฟอร์ม n8nหากไม่ดำเนินการแก้ไข อาจเปิดโอกาสให้ผู้ไม่หวังดีเข้าถึงข้อมูลภายในเซิร์ฟเวอร์ และอาจต่อยอดไปสู่การเข้าควบคุมระบบ ส่งผลกระทบต่อความมั่นคงปลอดภัยของระบบสารสนเทศของหน่วยงาน

รายละเอียดช่องโหว่

รายละเอียดช่องโหว่

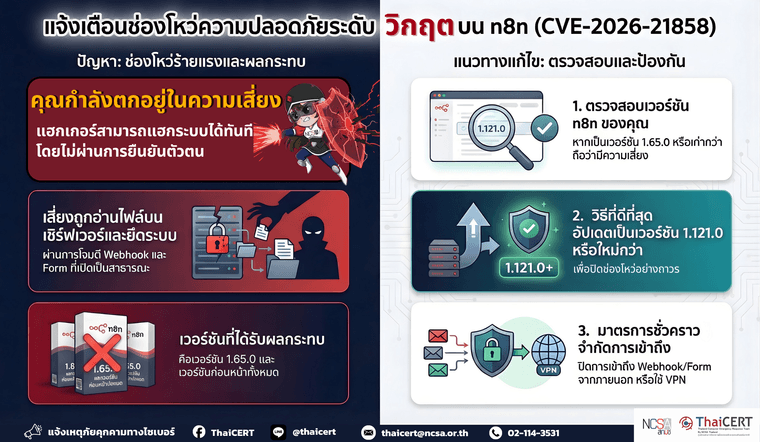

• ช่องโหว่ CVE-2026-21858 ระดับ Critical มีคะแนน CVSS 10.0 เป็นช่องโหว่ที่เกี่ยวข้องกับการตีความชนิดข้อมูล (Content-Type) ผิดพลาด ในกระบวนการทำงานของ Webhook และ Form รวมถึงส่วนการจัดการไฟล์

• ช่องโหว่นี้อาจเปิดโอกาสให้ผู้โจมตีที่สามารถเข้าถึง Webhook และ Form endpoints ของ n8n โจมตีได้ โดยไม่ต้องยืนยันตัวตน ผ่าน workflow บางรูปแบบที่เกี่ยวข้องกับ Form เพื่อเข้าถึงและอ่านไฟล์บนเซิร์ฟเวอร์ อาจถูกนำไปใช้เพื่อเปิดเผยข้อมูลสำคัญ รวมถึงข้ามกระบวนการยืนยันตัวตน และนำไปสู่การเข้าควบคุมระบบได้ ผลิตภัณฑ์และเวอร์ชันที่ได้รับผลกระทบ

ผลิตภัณฑ์และเวอร์ชันที่ได้รับผลกระทบ

• n8n เวอร์ชันก่อนหน้าและรวมถึง 1.65.0

• เวอร์ชันที่มีการแก้ไขแล้ว: 1.121.0 หรือใหม่กว่า ️ ThaiCERT ขอแนะนำให้หน่วยงานที่ใช้งานเวอร์ชันที่ได้รับผลกระทบ เร่งดำเนินการตรวจสอบและแก้ไขทันที

️ ThaiCERT ขอแนะนำให้หน่วยงานที่ใช้งานเวอร์ชันที่ได้รับผลกระทบ เร่งดำเนินการตรวจสอบและแก้ไขทันที แนวทางการตรวจสอบและการป้องกัน

แนวทางการตรวจสอบและการป้องกัน

แนวทางการตรวจสอบ

1. ตรวจสอบแพลตฟอร์ม n8n ที่ใช้งานอยู่ ว่าเป็นเวอร์ชันก่อนหน้าและ 1.65.0 หรือไม่

2. ตรวจสอบ workflow ที่มีการใช้งาน Form หรือ Webhook และจุดเชื่อมต่อที่เปิดให้เข้าถึงจากภายนอก

3. ตรวจสอบว่ามี Form endpoints หรือ Webhook endpoints ที่เปิดสาธารณะ หรือไม่

4. ตรวจสอบบันทึกเหตุการณ์ (Logs) ที่เกี่ยวข้องกับการเรียกใช้งาน Webhook Form และพฤติกรรมการเข้าถึงไฟล์ที่ผิดปกติบนโฮสต์ที่ให้บริการ n8nแนวทางการป้องกัน

• ดำเนินการอัปเดตแพลตฟอร์ม n8n เป็นเวอร์ชัน 1.121.0 หรือใหม่กว่ามาตรการชั่วคราว (กรณียังไม่สามารถอัปเดตได้ทันที)

1. จำกัดหรือปิดการเข้าถึง Webhook และ Form endpoints ที่เปิดสาธารณะ จนกว่าจะดำเนินการอัปเดต

2. หลีกเลี่ยงการเปิด n8n ให้เข้าถึงจากอินเทอร์เน็ตโดยตรง และจำกัดการเข้าถึงผ่านเครือข่ายภายในหรือ VPN เท่านั้น

3. บังคับใช้การยืนยันตัวตนสำหรับ Forms ทั้งหมดทั้งนี้ มาตรการดังกล่าวเป็นเพียงแนวทางชั่วคราวเพื่อบรรเทาความเสี่ยง ผู้ดูแลระบบควรดำเนินการอัปเดตแพลตฟอร์มเป็นเวอร์ชันที่ปลอดภัยโดยเร็วที่สุด

แหล่งอ้างอิง (References)

แหล่งอ้างอิง (References)

• https://thehackernews.com/2026/01/critical-n8n-vulnerability-cvss-100.html

• https://www.cyera.com/research-labs/ni8mare-unauthenticated-remote-code-execution-in-n8n-cve-2026-21858

• https://github.com/n8n-io/n8n/security/advisories/GHSA-v4pr-fm98-w9pg

ด้วยความปรารถนาดี

สำนักงานคณะกรรมการการรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติ (สกมช.) / ThaiCERT