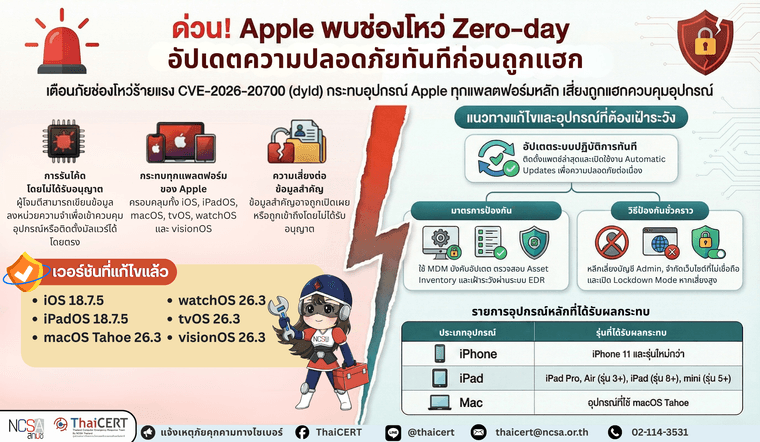

🛑Apple ออกอัปเดตความปลอดภัยเพื่อแก้ไขช่องโหว่ Zero-day 🛑

-

- รายละเอียดช่องโหว่

- ช่องโหว่ CVE-2026-20700 ช่องโหว่ด้านความปลอดภัยที่พบในระบบปฏิบัติการของ Apple เป็นช่องโหว่ประเภทการรันโค้ดโดยไม่ได้รับอนุญาต (Arbitrary Code Execution) ที่เกิดขึ้นใน dyld (Dynamic Link Editor) ช่องโหว่นี้ส่งผลกระทบต่อหลายแพลตฟอร์ม ได้แก่ ได้แก่ iOS, iPadOS, macOS, tvOS, watchOS และ visionOS หากผู้โจมตีทำการเขียนข้อมูลลงในหน่วยความจำ (memory write) ได้สำเร็จ อาจทำให้รันโค้ดอันตรายบนอุปกรณ์ที่ได้รับผลกระทบ และนำไปสู่การควบคุมอุปกรณ์ การเข้าถึงหรือเปิดเผยข้อมูลสำคัญ รวมถึงการติดตั้งมัลแวร์โดยไม่ได้รับอนุญาต

-

อุปกรณ์ที่ได้รับผลกระทบ

- iPhone 11 และรุ่นใหม่กว่า

- iPad Pro 12.9 นิ้ว (รุ่นที่ 3 ขึ้นไป)

- iPad Pro 11 นิ้ว (รุ่นที่ 1 ขึ้นไป)

- iPad Air (รุ่นที่ 3 ขึ้นไป)

- iPad รุ่นที่ 8 ขึ้นไป

- iPad mini รุ่นที่ 5 ขึ้นไป

- Mac ที่ใช้ระบบปฏิบัติการ macOS Tahoe

-

แนวทางป้องกันและแก้ไข

3.1 อัปเดตระบบปฏิบัติการให้เป็นเวอร์ชันที่ Apple ออกแพตช์แก้ไขแล้ว

3.2 เปิดใช้งาน Automatic Updates เพื่อป้องกันความเสี่ยง

3.3 สำหรับองค์กร ให้ดำเนินการตรวจสอบ Asset Inventory เพื่อระบุอุปกรณ์ที่ยังไม่ได้อัปเดต, ใช้ MDM (Mobile Device Management) บังคับอัปเดตแพตช์ รวมถึงตรวจสอบ Log และระบบ EDR ว่ามีพฤติกรรมต้องสงสัยหรือไม่ -

มาตรการชั่วคราว (กรณียังไม่สามารถอัปเดตได้ทันที)

4.1 จำกัดการเข้าถึงเว็บไซต์หรือเนื้อหาที่ไม่เชื่อถือ

4.2 ใช้งานผ่านบัญชีสิทธิ์ปกติ โดยหลีกเลี่ยงการใช้งานด้วยบัญชีผู้ดูแลระบบ เพื่อลดผลกระทบหากถูกโจมตี

4.3 เปิดใช้งานระบบป้องกันเพิ่มเติม เช่น Firewall, Gatekeeper / XProtect (macOS) และ Lockdown Mode (กรณีผู้ใช้งานที่มีความเสี่ยงสูง) -

แหล่งอ้างอิง

5.1 https://dg.th/cwmjghxfau

5.2 https://dg.th/t9yh48ld20

5.3 https://dg.th/zflytxwpcg