แจ้งเตือนภัยไซเบอร์: การโจมตี Device Code Phishing เพิ่มความเสี่ยงข้อมูลรั่วไหลในบัญชี Microsoft Entra

-

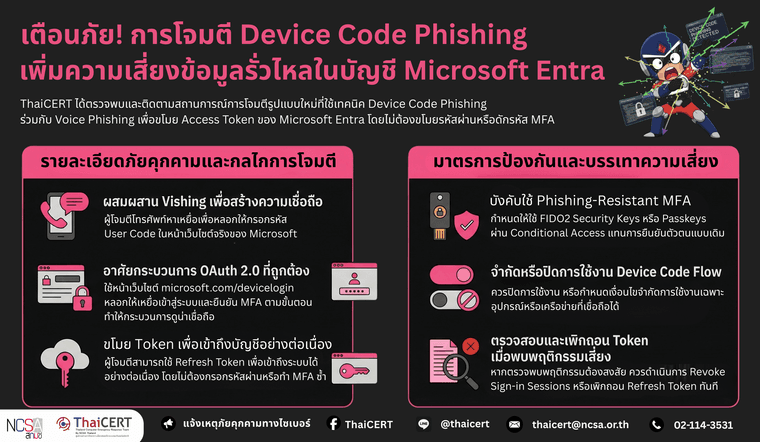

ศูนย์ประสานการรักษาความมั่นคงปลอดภัยระบบคอมพิวเตอร์แห่งชาติ (ThaiCERT) ได้ตรวจพบและติดตามสถานการณ์การโจมตีรูปแบบใหม่ที่ใช้เทคนิค Device Code Phishing ร่วมกับ Voice Phishing (Vishing) มุ่งเป้าบัญชี Microsoft Entra โดยอาศัยกระบวนการยืนยันตัวตนที่ถูกต้องตามขั้นตอนของ Microsoft เพื่อหลอกให้เหยื่อดำเนินการเข้าสู่ระบบและยืนยันตัวตนด้วยตนเอง ส่งผลให้ผู้โจมตีได้รับ Access Token และ Refresh Token ที่ถูกต้องโดยไม่ต้องขโมยรหัสผ่านหรือดักรหัส MFA ทำให้เกิดความเสี่ยงต่อการรั่วไหลของข้อมูล ความเสียหายต่อชื่อเสียง และผลกระทบต่อความต่อเนื่องทางธุรกิจอย่างมีนัยสำคัญ

- รายละเอียดภัยคุกคาม

พบการโจมตีรูปแบบใหม่ที่มุ่งเป้าไปยังบัญชี Microsoft Entra โดยใช้เทคนิคผสมผสานระหว่าง Device Code Phishing และ Voice Phishing (Vishing) เพื่อหลอกให้ผู้ใช้ทำการยืนยันตัวตนผ่านกระบวนการ OAuth 2.0 Device Authorization Grant อย่างถูกต้องตามขั้นตอนจริงของ Microsoft ส่งผลให้ผู้โจมตีได้รับ Access Token และ Refresh Token ที่ถูกต้อง ซึ่งสามารถนำไปใช้เข้าถึงระบบขององค์กรได้โดยไม่ต้องขโมยรหัสผ่านหรือดักรหัส MFA

จากรายงานข่าว พบความเชื่อมโยงว่ากลุ่มแฮกเกอร์ ShinyHunters อาจอยู่เบื้องหลังการโจมตีดังกล่าว โดยก่อนหน้านี้ ShinyHunters เคยถูกเชื่อมโยงกับการโจมตีแบบ Vishing ที่มุ่งเจาะบัญชี SSO ของ Okta และ Microsoft Entra เพื่อขโมยข้อมูล สะท้อนแนวโน้มการใช้ Social Engineering ควบคู่กับกระบวนการยืนยันตัวตนที่ถูกต้องตามกฎหมาย เพื่อหลีกเลี่ยงกลไกป้องกันแบบดั้งเดิมขององค์กร

-

ภาพรวมกระบวนการโจมตี

2.1 ผู้โจมตีใช้ Client ID ของแอป OAuth ที่ถูกต้อง (รวมถึงแอปของ Microsoft) เพื่อสร้าง device_code และ user_code

2.2 ติดต่อเหยื่อผ่านโทรศัพท์ (Vishing) หรืออีเมล เพื่อหลอกให้กรอกรหัสที่หน้าเว็บไซต์ microsoft[.]com/devicelogin

2.3 เหยื่อเข้าสู่ระบบและยืนยัน MFA ตามขั้นตอนปกติ ทำให้กระบวนการดูน่าเชื่อถือ

2.4 หลังจากยืนยันตัวตนสำเร็จ ผู้โจมตีใช้ device_code แลก Refresh Token และ Access Token

2.5 ใช้โทเคนดังกล่าวเข้าถึง Microsoft Entra และแอป SaaS ที่ผูกกับ SSO เพื่อเข้าถึงหรือขโมยข้อมูลองค์กร -

ผลิตภัณฑ์ที่ได้รับผลกระทบ

3.1 Microsoft Entra (ชื่อเดิม Azure AD)

3.2 Microsoft 365

3.3 แอปพลิเคชัน SaaS ที่เชื่อมต่อผ่าน SSO ภายใน Tenant เช่น Salesforce, Google Workspace, Dropbox, SAP, Slack, Zendesk, Atlassian เป็นต้น

3.4 ระบบที่เปิดใช้งาน OAuth 2.0 Device Authorization Flow -

แนวทางการบรรเทาและป้องกันความเสี่ยง

แม้ Microsoft จะยังไม่มีรายงานเฉพาะเกี่ยวกับแคมเปญ Vishing/Device Code Phishing ดังกล่าวโดยตรง แต่จากเอกสารคำแนะนำด้านความปลอดภัยของ Microsoft และแนวทางการป้องกันของ Microsoft Entra สามารถดำเนินมาตรการบรรเทาความเสี่ยงได้ดังนี้

4.1 บังคับใช้ Phishing-Resistant Authentication

กำหนดให้ใช้วิธีการยืนยันตัวตนที่ทนทานต่อการฟิชชิง เช่น FIDO2 Security Keys หรือ Passkeys ผ่าน Conditional Access เพื่อลดความเสี่ยงจากการถูกหลอกให้กรอกข้อมูลยืนยันตัวตน แม้ผู้ใช้จะเข้าสู่หน้า login ที่ถูกต้องก็ตาม

4.2 ควบคุมและจำกัด OAuth Application Consent

กำหนด App Consent Policies เพื่อจำกัดสิทธิ์การยินยอมแอปพลิเคชัน โดยอนุญาตเฉพาะแอปที่ได้รับการตรวจสอบหรือได้รับอนุมัติจากผู้ดูแลระบบ และปิดการให้ผู้ใช้ยินยอมแอปภายนอกโดยอัตโนมัติ เพื่อลดความเสี่ยงจาก Consent Phishing

4.3 บล็อกหรือจำกัดการใช้งาน Device Code Flow ผ่าน Conditional Access

หากองค์กรไม่มีความจำเป็นต้องใช้ OAuth 2.0 Device Authorization Flow ควรปิดการใช้งาน หรือกำหนดเงื่อนไขจำกัดการใช้งานเฉพาะอุปกรณ์หรือเครือข่ายที่เชื่อถือได้ เพื่อลดพื้นผิวการโจมตี

4.4 บังคับใช้นโยบาย Conditional Access แบบ Zero Trust

กำหนดให้การเข้าถึงทรัพยากรสำคัญต้องมาจากอุปกรณ์ที่ผ่านการบริหารจัดการ (Managed/Compliant Devices) และกำหนดเงื่อนไขตามระดับความเสี่ยงของผู้ใช้ (Risk-based Policies) เช่น การบังคับ MFA เพิ่มเติมเมื่อพบพฤติกรรมผิดปกติ

4.5 เพิกถอน Sign-in Sessions และ Refresh Tokens เมื่อพบความเสี่ยง

หากตรวจพบพฤติกรรมต้องสงสัย ควรดำเนินการ Revoke Sign-in Sessions หรือเพิกถอน Refresh Token ของผู้ใช้ทันที เนื่องจากการเปลี่ยนรหัสผ่านเพียงอย่างเดียวอาจไม่เพียงพอหากผู้โจมตีมี Token ที่ยังไม่หมดอายุอยู่

4.6 เปิดใช้งานการตรวจจับความเสี่ยงของ Entra ID Protection

ใช้ความสามารถด้าน Identity Protection เพื่อตรวจจับการเข้าสู่ระบบที่มีความเสี่ยง (Risky Sign-ins) และกำหนดให้ระบบบังคับแก้ไขความเสี่ยงโดยอัตโนมัติ เช่น บังคับเปลี่ยนรหัสผ่านหรือทำ MFA เพิ่มเติม-

คำแนะนำด้านความปลอดภัยเพิ่มเติม

5.1 ห้ามกรอกรหัส Device Code จากคำแนะนำทางโทรศัพท์หรืออีเมลโดยไม่ได้ตรวจสอบแหล่งที่มา

5.2 อบรมผู้ใช้งานให้เข้าใจรูปแบบการโจมตีแบบ Vishing และ OAuth Abuse

5.3 เปิดใช้งานการแจ้งเตือนเมื่อมีการเพิ่ม OAuth Application ใหม่ใน Tenant

5.4 ใช้ระบบ Endpoint Detection and Response (EDR) และ Cloud App Security เพื่อตรวจจับพฤติกรรมผิดปกติ

5.5 ทบทวนสิทธิ์การเข้าถึงแบบ Least Privilege เพื่อลดผลกระทบหากบัญชีถูกยึดครอง -

แหล่งอ้างอิง

6.1 https://dg.th/w5cbgo4jke

6.2 https://dg.th/cmayi3qrgn

- รายละเอียดภัยคุกคาม