การป้องกันภัยคุกคามทางไซเบอร์โดยใช้ Microsoft Graph API

-

Cyber Security Agency of Singapore (CSA)ได้เผยรายงานจำนวนมากที่เกี่ยวข้องกับอาชญากรไซเบอร์ที่ใช้ประโยชน์จาก Microsoft Graph Application Programming Interface (API) เพื่อสื่อสารและโฮสต์โครงสร้างพื้นฐานคำสั่งและการควบคุม (C2) บนบริการคลาวด์ของ Microsoft Microsoft Graph API ช่วยให้นักพัฒนาสามารถเข้าถึงบริการและข้อมูลของ Microsoft เช่น Outlook, OneDrive, SharePoint และ Teams ผ่านจุดสิ้นสุดเดียว ช่วยให้นักพัฒนาสามารถเพิ่มประสิทธิภาพกระบวนการพัฒนาของตนได้โดยการผสานรวมบริการต่างๆ ของ Microsoft เข้ากับแอปพลิเคชันของตนเอง

เนื่องจากฟังก์ชันการทำงานที่กว้างขวางและความสามารถในการบูรณาการของ Microsoft Graph API เข้ากับบริการต่างๆ ของ Microsoft มีรายงานว่าอาชญากรไซเบอร์ถูกละเมิดอย่างแข็งขันเพื่ออำนวยความสะดวกในการโจมตีที่อาศัยอยู่นอกพื้นที่ ด้วยการใช้ประโยชน์จาก Microsoft Graph API อาชญากรไซเบอร์จึงสามารถดำเนินกิจกรรมที่เป็นอันตรายภายในโครงสร้างพื้นฐานของแอปพลิเคชันและบริการที่ถูกต้องตามกฎหมาย ดังนั้นจึงประสบความสำเร็จในการผสมผสานกิจกรรมของพวกเขาเข้ากับการรับส่งข้อมูลที่ถูกกฎหมาย ตัวอย่างเช่น หลังจากที่ประนีประนอมอุปกรณ์ได้สำเร็จ อาชญากรไซเบอร์สามารถปรับใช้มัลแวร์ที่สร้างการเชื่อมต่อกับ Microsoft Graph API เพื่อใช้ OneDrive ซึ่งเป็นแพลตฟอร์มที่โดยทั่วไปใช้สำหรับฟังก์ชันที่ถูกต้องตามกฎหมาย เช่น การถ่ายโอนไฟล์ เป็นเซิร์ฟเวอร์ C2 สำหรับการอัพโหลดและดาวน์โหลดไฟล์ที่เป็นอันตราย

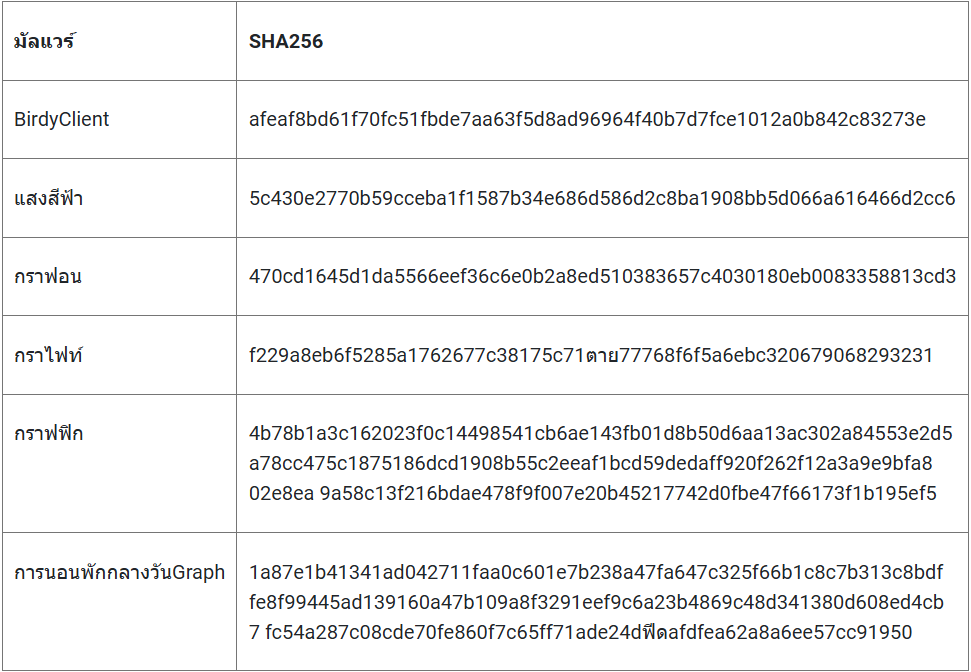

ผู้ดูแลระบบอาจต้องการพิจารณาติดตามและIOC ที่เกี่ยวข้องกับมัลแวร์ที่ใช้ประโยชน์จาก Microsoft Graph API IOC ที่เป็นไปได้ที่เกี่ยวข้องกับมัลแวร์ที่เกี่ยวข้องในตารางด้านล่าง

องค์กรอาจพิจารณาใช้มาตรการป้องกันต่อไปนี้เพื่อเสริมสร้างมาตรการรักษาความปลอดภัยทางไซเบอร์และเสริมการป้องกันเพื่อปกป้องตนเองจากเหตุการณ์ดังกล่าว

• ตรวจสอบการรับส่งข้อมูลเครือข่ายขาเข้าและขาออกสำหรับการสื่อสารที่น่าสงสัย

• กำหนดค่ากฎไฟร์วอลล์เพื่อบล็อกการเชื่อมต่อขาออกไปยังที่อยู่ IP ที่เชื่อมโยงกับเซิร์ฟเวอร์ C2

• ใช้ระบบตรวจจับการบุกรุก (IDS) และระบบป้องกันการบุกรุก (IPS) เพื่อตรวจจับและบล็อกการรับส่งข้อมูลที่น่าสงสัย

• ใช้การควบคุมการเข้าถึงที่เข้มงวดตามบทบาทและความรับผิดชอบของพนักงาน เพื่อป้องกันการเข้าถึงแพลตฟอร์มระบบคลาวด์ของ Microsoft โดยไม่ได้รับอนุญาต

• ตรวจสอบบัญชีผู้ใช้ Microsoft ทั้งหมดเป็นประจำและปิดการใช้งานบัญชีที่ไม่ได้ใช้งาน

• อัปเดตระบบ แอปพลิเคชัน และซอฟต์แวร์ให้เป็นเวอร์ชันล่าสุด และดาวน์โหลดแพตช์รักษาความปลอดภัยล่าสุด

• ปรับใช้โซลูชัน Endpoint Detection and Response (EDR) เพื่อตรวจจับและป้องกันมัลแวร์จากการพยายามสร้างการสื่อสารกับเซิร์ฟเวอร์ C2

• ติดตั้งซอฟต์แวร์ป้องกันไวรัส/ป้องกันมัลแวร์ และอัปเดตซอฟต์แวร์ (และไฟล์คำจำกัดความ) อยู่เสมอ ทำการสแกนระบบและเครือข่ายอย่างสม่ำเสมอ และสแกนไฟล์ที่ได้รับทั้งหมดอ้างอิง

https://www.csa.gov.sg/alerts-advisories/Advisories/2024/ad-2024-010สามารถติดตามข่าวสารได้ที่ webboard หรือ Facebook NCSA Thailand